Interlock ransomware

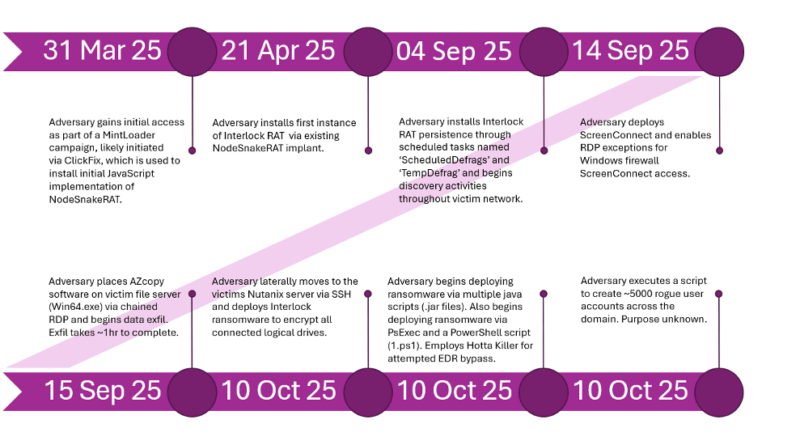

A Fortinet egy új Interlock nevű zsarolóprogram-családról adott ki jelentést, amely új taktikákat használ, de a klasszikus ransomware-modellre épül. Az Interlock fő célpontjai vállalati környezetek és kritikus szerverek, a támadók több rétegen keresztül jutnak be, például phishing-e-mail kampányokkal és megszerzett távoli asztal-hozzáféréssel, majd további hitelesítő adatokkal mozognak laterálisan a hálózaton belül. A zsarolóprogram maga képes titkosítani fájlokat és kiszolgálói erőforrásokat, majd követelni váltságdíjat a visszafejtésért, miközben megnehezítik a helyreállítást.

A Fortinet elemzés rámutat, hogy bár a rosszindulatú kód egyes részei technikailag újabb megközelítéseket is tartalmaznak, az Interlock lényegében a jól ismert ransomware stratégiákon alapul: behatolás, adatgyűjtés, jogosultság-emelés, fájltitkosítás és váltságdíj követelés. A jelentés kihangsúlyozza, hogy a megelőzés kulcsa továbbra is a többtényezős hitelesítés, a frissítések folyamatos telepítése, az e-mail szűrés erősítése és a rendszeres biztonsági mentések elkészítése, mivel ezek a klasszikus védekezési elemek még mindig a leghatékonyabb védelmet nyújtják az ilyen kampányok ellen.

A kutatás szerint az Interlock kampányok sok esetben korábban kompromittált eszközöket használnak elsődleges belépési pontként, vagy harmadik fél szolgáltatásokon át jutnak be, így az ellátási lánc-biztonság és a hálózati hozzáférések szigorú kezelése is kritikus védelmi szempont.