OysterLoader

A SEKOIA.IO az OysterLoader nevű, többfázisú loader malware működését tárja fel, amely az elmúlt időszakban dinamikusan fejlődő elkerülési technikákat vet be a védekezés kikerülésére. Az OysterLoader egy többlépcsős, moduláris platform, amelyet úgy terveztek, hogy nehezen észlelhető és hosszabb időn át fennmaradó rosszindulatú jelenlétet biztosítson kompromittált rendszereken.

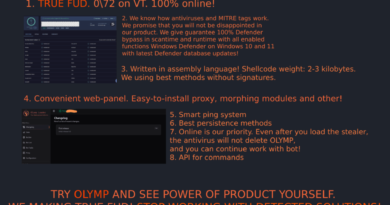

A loader gyakran egy kompromittált vagy rosszindulatúan módosított telepítőt vagy scriptet juttat be az áldozat rendszerébe. Innen indul a többrétegű letöltési mechanizmus, amely csak fokozatosan, futásidőben hozza létre a tényleges káros kódot, ezzel csökkentve a statikus vizsgálatok hatékonyságát. A betöltő maga nem tartalmazza közvetlenül a végső payloadot, hanem dinamikusan szerzi meg és dekódolja azt egy titkosított csatornán keresztül.

A loader képes felismerni, ha automatizált analizáló környezetbe vagy homokozóba került, és ilyenkor módosítja viselkedését vagy késlelteti a rosszindulatú komponensek aktiválását. Ez egy klasszikus evasion technika, amely arra szolgál, hogy a hagyományos védekező rendszerek nehezebben detektálják a fertőzést. Emellett a loader titkosított kommunikációt és obfuszkált adatszerkezeteket használ, így a hálózati forgalom elemzése sem feltétlenül fed fel azonnal rosszindulatú műveleteket.

Miután a loader betöltötte és elindította a végső komponenseket, az áldozat gépén többféle rosszindulatú tevékenység is végrehajtható, mindez attól függően, milyen payloadot hoz be az adott kampány. Gyakori célok lehetnek a backdoor létrehozása, C2 csatorna felállítása, adatkinyerés vagy további malware-összetevők telepítése. A moduláris felépítés miatt az OysterLoader rendkívül rugalmasan használható különböző célpontok és célok esetén is.