A DirtyMoe boncolgatása

Az Avast kutatói részletesen korábban is foglalkoztak a DirtyMoe kártékony kóddal, ami már 2016 óta aktív és számos olyan modult tartalmaz, ami napjainkban is sikeressé teszi működését. Az új bejegyzés a DirtyMoe féregmodulját elemzi, ami lehetővé teszi a kártékony kódnak a kill chain eljárásait, továbbá a vezérlését és célpontválasztását.

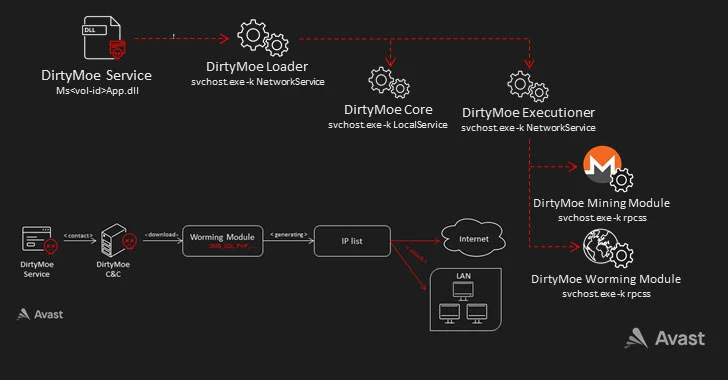

A kártevő alapvető célja a Cryptojacking és a DDoS támadásokok. A kártevő telepítésének legáltalánosabb módja az adathalász kampányok vagy rosszindulatú hirdetések segítségével történik. A DirtyMoe Windows-szolgáltatásként fut, system szintű jogosultsággal, azaz bármit elérhet az eszközön. Azt, hogy éppen melyik modulját használják távolról vezérlik a botnet üzemeltetői, akik néhány órán belül több ezer DirtyMoe-val fertőzött rendszert a kívánt funkcióra konfigurálnak. A DirtyMoe csak letölt egy titkosított, a szükséges funkcionalitásnak megfelelő rakományt, és beinjektálja magába.

Az Avast kutatói részletesen elemzik a DirtyMoe működését és megadják az azonosításához szükséges mutatókat is.