Coldriver kampányok

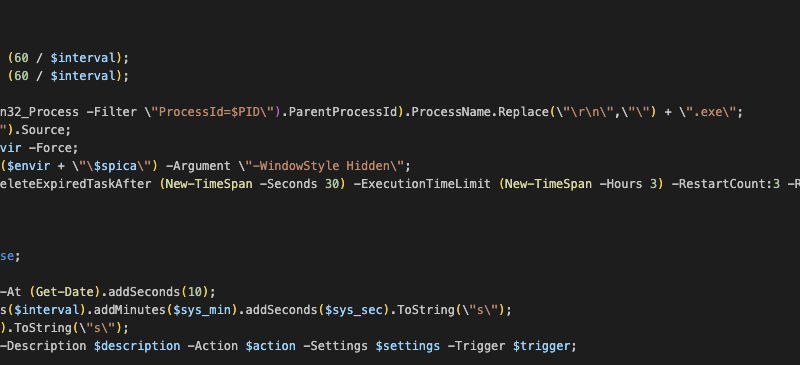

A Google Threat Analysis Group (TAG) által COLDRIVER néven azonosított, Oroszországhoz köthető fenyegető szereplő megfigyelések szerint továbbfejlesztette a módszereit, hogy a hitelesítő adatok begyűjtésén túlmenően a Rust programozási nyelven írt első egyedi rosszindulatú szoftverét is eljuttassa a célszervezetekhez, amelyek többnyire Ukrajna, a NATO-országok akadémiai, védelmi, kormányzati szervezetek, civil szervezetek, agytrösztök, politikai szervezetek, és újabban védelmi-ipari célpontok és energetikai létesítmények. A Google TAG megosztotta a legújabb tevékenység részleteit, így azt is, hogy a támadási láncok PDF-eket használnak fel a fertőzési sorozat elindításához. A csali dokumentumokat megszemélyesített fiókokról küldik. A COLDRIVER, amely Blue Callisto, BlueCharlie (vagy TAG-53), Calisto (váltakozó írásmóddal Callisto), Dancing Salome, Gossamer Bear, Star Blizzard (korábban SEABORGIUM), TA446 és UNC4057 néven is ismert, 2019 óta aktív, és számos ágazatot céloz meg. A közzétett információk kiemelik a csoport fejlődő taktikáját, technikáját és eljárásait (TTP), hogy javítsák észlelési kijátszási képességeit. A 2023 óta használt Spica backdoor-nak öbb változata is létezhet, amelyek mindegyike más-más beágyazott csali dokumentummal rendelkezik, amely megfelel a célpontoknak.