Újabb Ivanti sérülékenység: 16000 VPN szerver még mindig érintett lehet

A CVE-2024-21894 azonosított kritikus távoli kódfuttatási (RCE) hiba körülbelül 16 500 online elérhető Ivanti Connect Secure és Poly Secure átjárót érint. Az Ivanti Connect Secure 9.x és 22.x verzióinak IPSec komponensében található, nagy súlyú heap-túlcsordulási sebezhetőség lehetővé teheti a nem hitelesített támadók számára, hogy speciálisan kialakított kéréseken keresztül szolgáltatásmegtagadást (DoS) hajtsanak végre vagy tetszőleges kódot futtassanak. Kezdetben, amikor a hiba 2024. április 3-án nyilvánosságra került, a Shodan szerint körülbelül 29 000 példány volt kitéve az interneten, a Shadowserver később ezt a számot körülbelül 18 000-re módosította. A jelentős kockázat ellenére az Ivanti a nyilvánosságra hozatal időpontjáig nem számolt be aktív kihasználásra utaló jelekről, de hangsúlyozta, hogy a rendszergazdáknak sürgősen alkalmazniuk kell az ajánlott frissítéseket a potenciális veszélyek mérséklése érdekében.

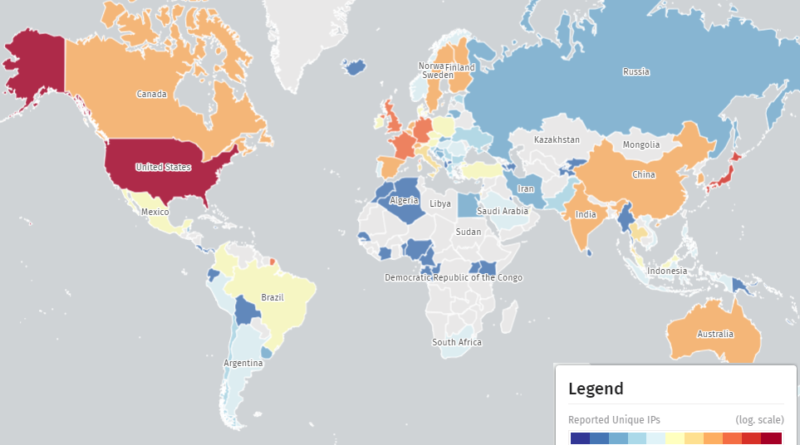

A sebezhetőségnek való kitettség feltűnően széles körben elterjedt: az Egyesült Államok vezet a sebezhető esetek számát tekintve, amelyet jelentős számban követ Japán, az Egyesült Királyság, Németország, Franciaország és más országok, ami rávilágít a globális biztonsági problémára. A helyzetet súlyosbítja, hogy az Ivanti-termékeket korábban APT csoportok is támadták, beleértve az év elején történt több olyan incidenst is, amikor több Ivanti sebezhetőséget nulladik napként használtak ki kifinomult kibertámadásokhoz. A Mandiant nemrégiben kiadott jelentése megvilágítja ezeket a kihasználásokat, különös tekintettel arra, hogy a kínai hackerek az Ivanti sebezhetőségeit a “SPAWN” rosszindulatú szoftver telepítésére használták. Tekintettel erre az összefüggésre és a nagy tétre, az érintett rendszerek rendszergazdái számára kritikus fontosságú, hogy az Ivanti által ajánlott javításokat gyorsan végrehajtsák a potenciális veszélyeztetések megelőzése érdekében.

(forrás)

(forrás)