A DevPopper kampány a szoftverfejlesztőket célozza

Folyamatban lévő, szoftverfejlesztőket célzó social engineering kampányt figyelt meg a PolySwarm. A kiberszereplők hamis interjúkat használnak egy Python-alapú RAT, a DevPopper nevű RAT terjesztéséhez. A Securonix az év elején számolt be erről a tevékenységről, és nemrégiben frissítést adott a DevPopper fejlődő TTP-iről. Az áldozatok elsősorban Dél-Koreában, Észak-Amerikában, Európában és a Közel-Keleten voltak. A Securonix szerint a kampány valószínűleg észak-koreai kiberszereplők munkája, az Észak-Koreából kiinduló hasonló kampányok alapján.

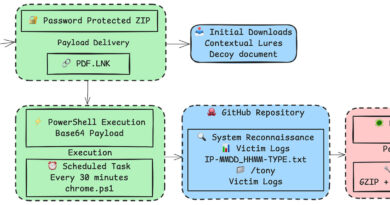

A DevPopper többlépcsős fertőzési láncot használ, amely a social engineeringre támaszkodik. A kiberszereplők olyan munkáltatóknak adják ki magukat, akik szoftverfejlesztői állásokra jelentkezőket interjúztatnak. A hamis interjú során a célszemélyeket technikai feladatok elvégzésére kérik, például kód letöltésére és futtatására a GitHubról. A kiberszereplők ezt arra használják fel, hogy a fejlesztőket rávegyék a rosszindulatú szoftverek telepítésére, amelyek rendszerinformációkat gyűjthetnek, és távoli hozzáférést biztosítanak az áldozat gépéhez. A letöltött fájl egy ZIP, amely egy NPM csomagot tartalmaz, amely tartalmaz egy README fájlt, valamint backend és frontend könyvtárakat. Amikor a fejlesztő futtatja az NPM-csomagot, egy obfuszkált JavaScript-fájl fut le, amely a Node.js-en keresztül curl parancsokat hajt végre egy másik archív fájl letöltése érdekében a C2-ről. Ez a második archív fájl tartalmazza a következő szakasz hasznos terhét, egy obfuszkált Python szkriptet, amelyet DevPopper RAT-nak neveztek el.