PasivRobber

A Kandji kutatói egy gyanús Mach-O fájlt találtak a VirusTotalon wsus néven, amely egy több binárisból álló csomag része volt. Ez a csomag több mint 20 binárist tartalmazott, amelyek célja a macOS rendszerekből és alkalmazásokból, például a WeChat, QQ, webböngészők és e-mail kliensek adatainak gyűjtése volt. A szoftver célzott alkalmazásai és a megfigyelt hálózati kapcsolatok erősen utalnak kínai eredetre és célközönségre.

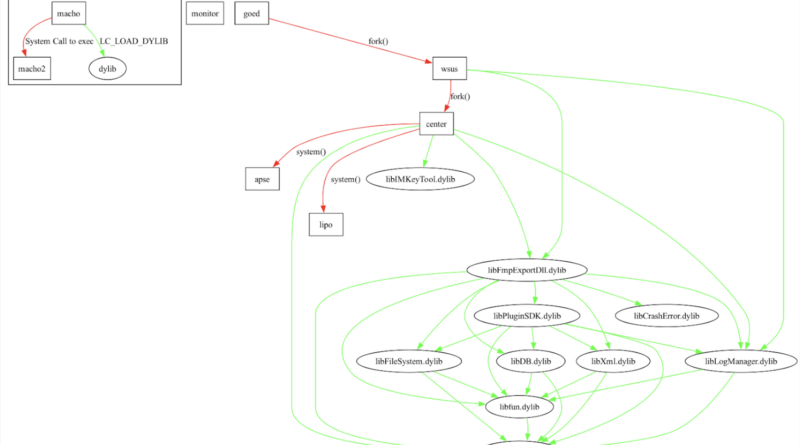

A kutatás során kiderült, hogy a csomag fő binárisa goed néven fut, amely az Apple geod démonjának elírt változata lehet. Ez a bináris elindítja a wsus nevű binárist, amely távoli frissítéseket és eltávolításokat kezel FTP és RPC protokollokon keresztül. A csomag több dinamikus könyvtárat is tartalmaz, amelyek célja az azonnali üzenetküldő alkalmazások, például a QQ és a WeChat kulcsainak kinyerése.

A szoftver telepítése során a weihu chen nevű fejlesztői azonosítóval aláírt telepítőcsomagot használtak, amely egy második, nem aláírt csomagot telepít, és létrehoz egy LaunchDaemon-t a goed bináris futtatásához. A csomag különféle módszereket alkalmaz a jelenlétének elrejtésére, például a fájlnevek és kiterjesztések manipulálásával.

A kutatók OSINT módszerekkel összekapcsolták a szoftvert a Xiamen Huanya Zhongzhi Technology Partnership Enterprise és a Meiya Pico nevű kínai cégekkel, amelyek korábban kapcsolatba hozhatók voltak megfigyelési technológiák fejlesztésével. A szoftver képességei közé tartozik a képernyőképek készítése, a rendszerinformációk gyűjtése, valamint az azonnali üzenetküldő alkalmazásokba való beavatkozás és adatgyűjtés.

A Kandji csapata megosztotta a szoftverhez kapcsolódó indikátorokat (IOC-k), így a SHA256 hash-eket és a kapcsolódó IP-címeket.