Kínai Android telefonok trójai WhatsApp és Telegram alkalmazásokkal

A Doctor Web kutatói 2024 júniusa óta több olyan olcsó Android-telefont is azonosítottak, amelyekre gyárilag hamis WhatsApp- és Telegram-alkalmazásokat telepítettek, amelyeket kriptolopásra terveztek. A trójai clipperek kicserélik a tárcacímeket a támadók sajátjaival. A kampány a híres modelleket utánzó, alacsony árfekvésű telefonokat célozta meg, és módosított rendszerinformációkat használt a felhasználók becsapására. A rosszindulatú szereplők állítólag beszivárogtak az ellátási láncba és így helyezték el a szoftvereket ágyazott kártékony kódokat az eszközökön.

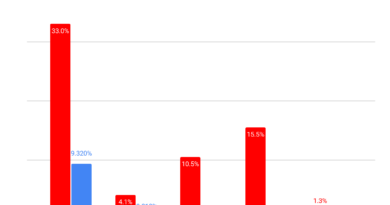

A Doctor Web arra figyelmeztet, hogy a támadók számos kínai gyártó Android-alapú okostelefonjainak ellátási láncához fértek hozzá. A legtöbb esetben a kompromittált készülékek alacsony árkategóriájúak voltak, és nevük hasonlított a jól ismert márkák modelljeihez: S23 Ultra, Note 13 Pro, P70 Ultra stb. Ugyanakkor a tényleges műszaki specifikációik messze elmaradtak attól, amit a termékoldalukon állítottak.

A kiberszereplők egy olyan alkalmazást használtak, amellyel könnyedén meghamisíthatták az összes műszaki információt, amely nemcsak a készülékről szóló oldalon, hanem az olyan népszerű alkalmazások jelentéseiben is megjelent, mint az AIDA64 és a CPU-Z. Az About Device oldal azt állította, hogy a telefonokra az Android 14 legújabb verziója van telepítve, valójában az összes eszközön ugyanaz az Android 12-es build futott. Számos modellt a SHOWJI márkanév alatt gyártják.

A támadók az LSPatch eszközzel egy rejtett modult adtak hozzá a WhatsApp alkalmazáshoz, amely eltéríti a frissítéseket, kicseréli a kriptotárca címeket az üzenetekben, és exfiltrálja a csevegési adatokat. A rosszindulatú kód az eszköz mappáit is átvizsgálja a képként elmentett pénztárca-helyreállítási kifejezések után.