TheWizards: IPv6 SLAAC manipulálás

Az ESET friss kutatása szerint a TheWizards néven ismert kínai APT-csoport egy új támadási technikát alkalmaz, amely az IPv6 SLAAC (Stateless Address Autoconfiguration) protokoll manipulálásán keresztül teszi lehetővé közbeékelődéses támadások végrehajtását. A csoport egy Spellbinder nevű eszközt vet be, amely lehetővé teszi, hogy a támadó a helyi hálózaton magát alapértelmezett IPv6 útválasztóként mutassa, így a célpontok az internetes forgalmukat a támadó eszközön keresztül bonyolítják. Ez különösen hatékony olyan környezetekben, ahol az IPv6 aktív, de hiányos a megfelelő konfiguráció.

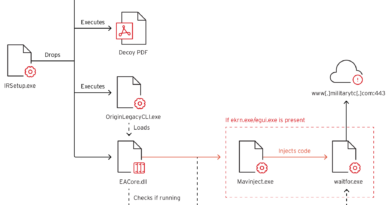

A Spellbinder egy ZIP tömörített fájlként kerül a célgépre, amely tartalmaz egy valósnak tűnő fájlt (AVGApplicationFrameHost.exe), egy DLL-t (wsc.dll), valamint egy shellkódot rejtő fájlt (log.dat). A végrehajtás után a támadó eszköz ICMPv6 Router Advertisement üzeneteket bocsát ki, amelyek segítségével átveszi az irányítást a hálózati forgalom felett. Ennek célja, hogy valós időben módosítsa azokat a szoftverfrissítési folyamatokat, amelyeket főként kínai alkalmazások hajtanak végre. A Spellbinder tehát a hagyományos közbeékelődéses támadásokat nem külső hálózaton, hanem a lokális IPv6 forgalmon keresztül valósítja meg, megkerülve ezzel sok szűrőt és ellenőrző rendszert.

A rosszindulatú frissítések segítségével a támadók egy WizardNet nevű, .NET-alapú moduláris hátsó ajtót telepítenek. A WizardNet képes parancsokat fogadni, modulokat memóriába tölteni, és folyamatokba injektálni magát – például az „explorer.exe” vagy a Windows Photo Viewer alá. A kártevő lehetővé teszi a teljes távoli hozzáférést, adatlopást, újabb komponensek telepítését és a rendszer hosszú távú megfigyelését.

Az ESET adatai szerint a támadások célpontjai között egyéni felhasználók, szerencsejáték-vállalatok és ismeretlen szervezetek szerepelnek a Fülöp-szigeteken, Kambodzsában, az Egyesült Arab Emírségekben, Kínában és Hongkongban. A kutatás kapcsolatot talált a TheWizards csoport és a Dianke Network Security Technology Co., Ltd. nevű kínai vállalat között, amely korábban is szerepelt más államilag támogatott kiberkémkedési műveletekben.

A támadás különösen azért jelentős, mert a Spellbinder olyan sebezhetőséget használ ki, amely nem exploit-típusú, hanem hibás vagy hiányos IPv6 konfiguráción alapul. A védekezés elsősorban az IPv6 biztonságos beállításán, a nem használt protokollok letiltásán, valamint a hálózati viselkedés figyelésén múlik. Emellett fontos a szoftverfrissítési folyamatok hitelesítésének megerősítése, mivel ezek váltak a támadás elsődleges célpontjává. Az ESET szerint ez a támadás új szintet jelent a hálózati infrastruktúrákon belüli kiberkémkedésben, és jól példázza, hogy a biztonsági hiányosságokat már nemcsak a szoftverekben, hanem a hálózati protokollok működésében is keresik és kiaknázzák a fenyegető szereplők.