Water Curse

A Trend Micro MDR csapata a Water Curse nevű, pénzügyileg motivált csoportot azonosította, amely GitHubot használ fejlett, többfázisú malware terjesztésére. A kampány legalább 76 fertőzött GitHub-fiókot használ, amelyek általában penetration testing vagy DevOps eszközöknek álcázzák magukat. A build-szkriptekbe rejtett rosszindulatú kódok segítségével vírusok, Sakura‑RAT és SMTP-malwaret jutnak be a célpontok rendszereibe.

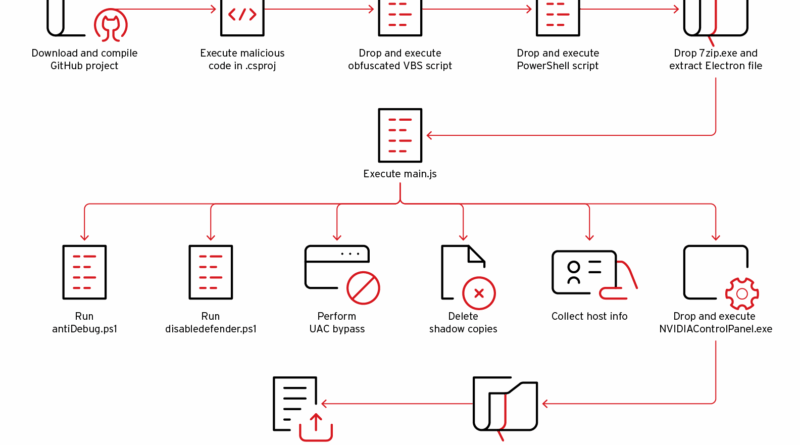

A fertőzés láncolata több lépcsőből áll, a felhasználó letölt egy nyílt forrású projektet, amely már a build során elindít futtató szkripteket. A támadók hibakeresési technikákat, jogosultság-eszkalációs módszereket és perzisztencia-mechanizmusokat, például ütemezett feladatokat és beállításjegyzék-módosításokat alkalmaztak az érintett rendszereken való hosszú távú jelenlét biztosítása érdekében. Az ellopott információk – így a bejelentkezési adatokat, cookie-kat és session tokeneket – 7‑Zip tömörítéssel titkosítva kerülnek ki, gyakran valós felhőszolgáltatásokon vagy Telegramon keresztül, hogy elrejtsék a kommunikációt.