Major Cobalt Strike

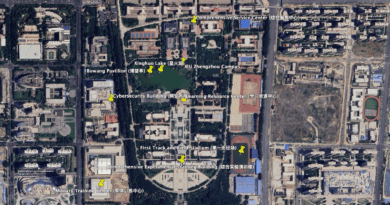

A Hunt.io biztonsági kutatói részletes elemzést közöltek egy új, kifinomult Cobalt Strike támadási kampányról, amely PowerShell-alapú loaderrel operál, és Kínához, valamint Oroszországhoz köthető infrastruktúrát használ a támadási lánc során. A kampány központi eleme egy y1.ps” nevű PowerShell szkript, amelyet nyilvános webes könyvtárban helyeztek el egy kínai szerveren. Ez a szkript közvetlenül a memóriában hajtja végre a Cobalt Strike shellcode-ot, így megkerüli a klasszikus fájlalapú védekezési megoldásokat, hiszen nem ír adatot lemezre. A shellcode dinamikusan oldja fel a Windows API-kat, jellemzően hash-alapú technikával, ami tovább nehezíti az észlelését. Emellett a kommunikáció során olyan megtévesztő User-Agent fejlécet használ, amely normális böngészői forgalomnak tűnik. A második szakaszban a shellcode egy Baidu Cloud Function Compute szolgáltatáson keresztül vezérelt C2-szerverhez csatlakozik, majd onnan újabb utasításokat kér le, amelyek végül egy oroszországi IP-címre, konkrétan a 46.173.27.142-es címre irányítják a Beacon modult.

Az infrastruktúra nem kizárólag két országra korlátozódik, az elemzés szerint a támadók amerikai, hongkongi és szingapúri szervereket is használnak, ami jól mutatja, hogy globálisan szétosztott, redundáns támadási láncot építettek ki. A Cobalt Strike használatát megerősíti, hogy az SSL-tanúsítványok többsége Major Cobalt Strike álnéven lett kiállítva, ami a támadó szándékos elterelési stratégiájára utal. A támadók a shellcode végrehajtását követően memóriában hajtanak végre reflectív DLL injekciót, és törekednek arra, hogy minden rendszerhívás vagy kapcsolat rejtett módon, észrevétlenül fusson le, például SSL-en keresztül, a TLS metadata szintjén is ügyelve az anomália elkerülésére. A hálózati kapcsolatokat dinamikusan hozzák létre, a végső Beacon modul pedig gyakran váltogatja a szerverkapcsolatait, hogy a C2-forgalmat elrejtsék.

A támadás különlegessége, hogy a szkript teljesen memóriában működik, és kizárólag PowerShell-t használ, aminek futtatását nem korlátozzák alapértelmezetten a legtöbb szervezetnél. A támadók kihasználják a Windows ökoszisztéma azon sajátosságait, hogy a PowerShell továbbra is erőteljes adminisztratív eszköz, amelyet gyakran nem naplóznak megfelelően vagy nem ellenőriznek kellő szigorral. A Cobalt Strike által használt shellcode saját hash-alapú API-feloldó mechanizmust alkalmaz, ami nehezíti a sandbox- és EDR-alapú észlelést, különösen akkor, ha a végrehajtás nem jár hagyományos fájlírással vagy aláíratlan binárisokkal.

A vizsgálat során a kutatók több kapcsolódó indikátort is azonosítottak, köztük a PowerShell loader SHA256 hash értékeit, C2-szerverek IP-címeit, valamint SSL-tanúsítványokat, amelyek közös mintázatokat mutattak. Ezeket az indikátorokat javasolt beépíteni a védelmi eszközök szabályrendszerébe, hogy a hasonló támadások már korai fázisban kiszűrhetők legyenek.