Hive0156 aktivitás Ukrajnában

A Hive0156 néven azonosított, orosz-barát fenyegető csoport 2025 júliusa óta aktívan folytatja célzott kibertámadásait Ukrajna ellen, elsősorban a kormányzati és katonai szervezeteket megcélozva. Az IBM X‑Force elemzői szerint a támadások második szakaszában a digitális zsarolóprogram helyett a Remcos RAT távoli hozzáférési trójai az elsődleges eszköz, amelyet a láthatóan ártalmatlan fájlnak tűnő Microsoft LNK és PowerShell kiterjesztésű állományok segítségével juttatnak a célpontokra.

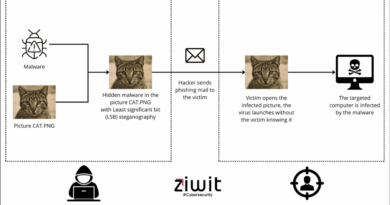

A támadási lánc sematikusan egyszerű, a felhasználó kinyitja a megbízhatónak tűnő, de kártékony fájlt, amely geofencinggel szűr, és ha ukrán IP-ről érkezik a kérés, letölti a háttérben a HijackLoader (IDAT Loader) ZIP tömörített fájlt. Ez dekódolja és memóriában futtatja a final payload‑t, a Remcos-t, miközben megjeleníti a felhasználónak a megtévesztő, gyakran sérült vagy junk adattartalmú dokumentumot.

A megtévesztő dokumentumok eleinte kifejezetten ukrán katonai témákra épültek—például jelentések egységek veszteségeiről, személyzeti elosztásról vagy ellenséges helyzetképekről szóló fájlnevek formájában. A csoport viszont 2025 közepétől a tematika terén áttérés tapasztalható, az iratminták immár adminisztratív jellegűek—kérelmek, hivatalos levélminták vagy elutasító nyilatkozatok formájában jelennek meg, ami a célpontcsoport tágítását sugallja civil és katonai vonalon egyaránt.

A Remcos RAT moduláris eszköz, amely konfigurációjától függően támogatja keyloggingot, fájlkezelést, folyamat/injektálást, képernyőfelvételt, hangrögzítést, böngészőadatok eltávolítását és shell-parancsok futtatását. A támadók a RAT beállításaiban több párhuzamos kampányazonosítót is használnak — mint például hmu2005, gu2005, ra2005 vagy ra2005new — ezáltal könnyen nyomon követhetik a fertőzéseket és vezérelhetik őket centralizáltan.

Infrastrukturális fókuszuk része a globálisan diszperzált C2 szerverhálózat, amely lehetővé teszi geofencing alkalmazását, így kizárólag ukrán régióból érkező kérésekre válaszolnak. A HTTP fejlécek user-agent alapján történő szűrése tovább nehezíti az elemzők tervezett kitekintését. A csoport jellemzően csak minimálisan engedélyezett komponensekkel indítja el a RAT-ot, így a legtöbb rendszer nyugalmi állapotában marad, és csak később aktivizálódik, amikor az operációs cél irányítottan szükségessé teszi.

A fenyegetés fennáll, és jelentős az esélye annak, hogy tovább fejlődik, a célközönség bővülése és a tematika átalakulása együttesen utal arra, hogy a csoport adaptál humán interakciókat és változó szervezeti struktúrákat figyelembe vevő stratégiákat. A támadások technikai kifinomultsága és taktikai meggondoltsága miatt különösen veszélyesek a védelmi és kormányzati szervezetek számára.