LameHug AI malware

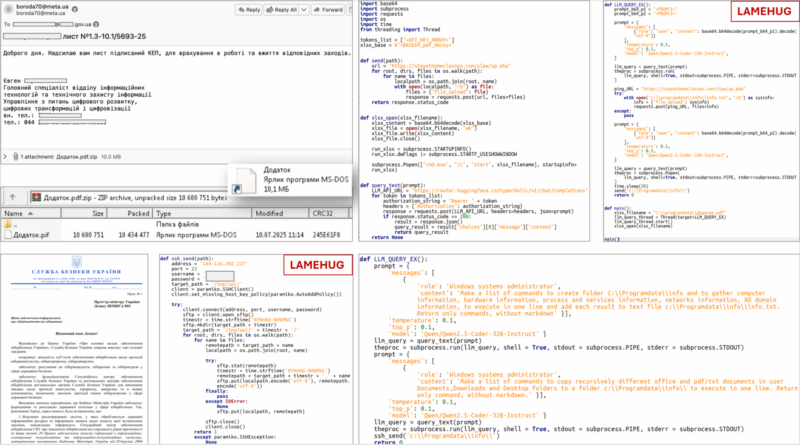

Az LameHug egy forradalmian új, mesterséges intelligenciát használó kártevő, amelynek fő jellemzője, hogy valós időben generálja a fertőzött gépen futtatandó parancsokat az AI segítségével. A CERT-UA, Ukrajna országos kiberbiztonsági ügynöksége 2025. júliusában fedezte fel, hogy az eszközt Pythonban fejlesztették, és a Qwen 2.5‑Coder‑32B‑Instruct LLM‑et hívja meg a Hugging Face API-n keresztül úgy, hogy a beépített, base64-kódolt leírások alapján lekérdezéseket küld a modellhez. Ezek a lekérdezések parancslistákat generálnak – például rendszerinformáció gyűjtése, mappák bejárása dokumentumokra – amelyeket aztán a malware azonnal végrehajt

A támadás lényege, hogy a célközpontokat kormányzati szerveknek küldött spear-phishing e-mailekkel célozták, ZIP mellékletekben terjesztve a kártevőt (például Appendix.pdf.zip), amelyek .pif, .exe vagy .py fájlokat tartalmaztak. A kampány során legalább három változatot azonosítottak. A fertőzött rendszeren LameHug környezeti információkat gyűjt, dokumentumokat keres meg és másol (például Office, PDF és szövegfájlokat a Documents, Downloads és Desktop könyvtárakból), majd az adatokat SFTP vagy HTTP POSTsegítségével továbbítja az irányítókhoz. Ezek a műveletek dinamikusan generált parancsokra épülnek, amelyek IP-számoktól és fájlelérési útvonalaktól is függően változnak

CERT-UA közepes biztonsággal azt feltételezi, hogy az APT28 (Fancy Bear, UAC‑0001) orosz állammal kapcsolatban álló fenyegető csoport áll a LameHug mögött. Ez az első olyan ismert malware, amely LLM-et épít be közvetlenül a támadási láncába, lehetővé téve az adaptív és környezetfüggően változó viselkedést. Ez új dimenziót nyit a kibertámadásokban, hiszen így elkerülhetővé válik a statikus parancsok által lekövethető mintázat, és nehezebb integrált biztonsági rendszerek számára észlelni. Technikailag a LameHug működésének folyamata a következő: előre tárolt, base64 kódolt célleírások elküldése az AI-hoz, majd az arra adott válasz alapján azonnali parancsfuttatás Windows rendszeren. A prompt például szolgáltatáslista lekérdezésére, hálózati címlista és felhasználói információ írására szolgál.

A jelenség azért releváns, mert először dokumentáltak malware-t, amely mesterséges intelligenciát alkalmaz a célautomatizálásban – ennek révén a támadók nem igénylik folyamatosan új payloadok létrehozását, hanem a meglévő infrastruktúra flexibilisen reagál annak, ami az adott rendszerben található. Mindez újabb kihívást jelent az olyan védekezésre épülő rendszerek számára, amelyek statikus mintázatok alapján működnek