Sérülékenységek kihasználása 2025H1

A VulnCheck közzétette a 2025 első félévre vonatkozó jelentését, amely mélyen elemzi, milyen gyorsan és milyen környezetben kerülnek kihasználásra a szoftverhibák. Az első félév során összesen 432 új CVE bizonyult aktívan kihasznált fenyegetésnek, amik először kerültek fel a Known Exploited Vulnerabilities (KEV) listára. Ez az arány több mint háromszorosa annak, amit a hivatalos CISA összegzett ugyanezen időszakban.

A leginkább riasztó adat talán az, hogy ezeknek a hibáknak a 32,1 %-át már abban az időben kihasználták, amikor a CVE-t nyilvánosságra hozták – sok esetben többek között nulla- vagy egynapos exploitokról van szó. Ez jelentős növekedés a 2024-es 23,6 %-hoz képest, és világosan mutatja, hogy a támadók egyre gyorsabban reagálnak a sebezhetőségek látszólagos védtelenségére.

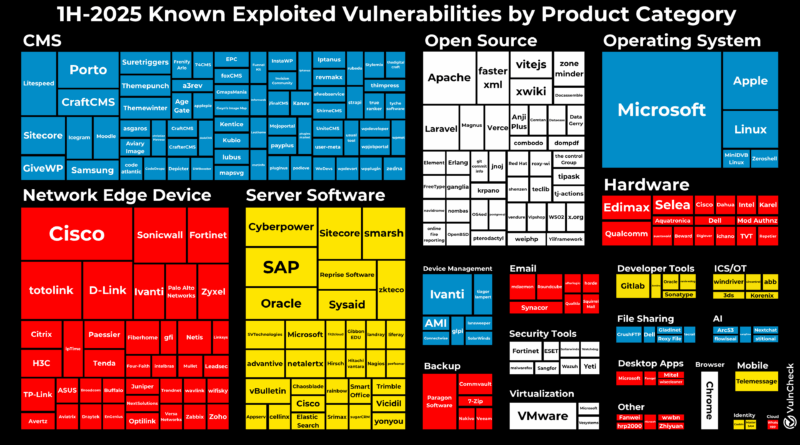

A jelentés szerint a leginkább veszélyeztetett infrastruktúrák közé tartoznak a tartalomkezelő rendszerek, főként WordPress bővítmények, valamint a hálózat szélén lévő készülékek (tűzfalak, routerek, VPN-gatewaye). Ezeket követik a szerver szoftverek, az operációs rendszerek, valamint – meglepő módon – hardvereszközök, köztük IP‑kamerák vagy hálózati telefonok, melyek közvetlen internetkapcsolat alatt különösen kiszolgáltatottak lehetnek.

A hibák nagy részét olyan jól ismert szállítók termékei jelentik, mint a Microsoft (32 CVE, melyből 26 Windows‑ra vonatkozott), Cisco, Apple, VMware vagy Totolink. Ugyanakkor ezek az értékek nem új hibákra utalnak feltétlenül, hanem arra, hogy az exploitálás jelentősége később derült ki, és részben a dokumentáció vagy tudás késlekedése miatt csak most kerültek KEV státuszba.

A fenyegetettség mögött álló szereplők közül Kína, Oroszország, Észak-Korea és Irán emelkedik ki. 2025 első felében az orosz és iráni támadók tevékenysége emelkedett, míg az észak-koreai és kínai csoportok hozzájárulása mérséklődött – bár ez részben a jelentésszámok időzítésének is tulajdonítható.

Ugyanakkor figyelemreméltó, hogy a jelentés szerint a NIST NVD rendszere továbbra sem tart lépést a valós helyzetekkel, a VulnCheck által azonosított hibák 26,9 %-a még április végén sem volt elemzett státuszban a NIST-nél, további 4,4 % pedig már átmeneti jelleggel deferred státuszra került – ami azt mutatja, hogy a CVE feldolgozási és publikálási mechanizmusok nem elég gyorsak.

Ez a jelentés határozottan azt üzeni, a hibákat ma már nem elég beazonosítani és naplózni. A védelmi stratégiáknak az exploit intelligencia, valós idejű indikátorok és a gyors reagálás kéz a kézben kell járniuk. A patch menedzsmentnek és a fenyegetési monitoringnak összehangoltan kell működnie ahhoz, hogy a védelmi időablakot radikálisan lerövidítsük, és valóban megelőzhessük a támadásokat.