DeceptiveDevelopment toborzása

Az ESET jelentés a DeceptiveDevelopment nevű, Észak-Koreához köthető csoport működését mutatja be, operátoraik hamis toborzó profilokkal és kifinomult pszichológiai megtévesztési (social-engineering) trükkökkel – köztük a ClickFix módszerrel és videós interjú-csalival – csábítják be a célpontokat, főként kripto- és Web3-fejlesztőket.

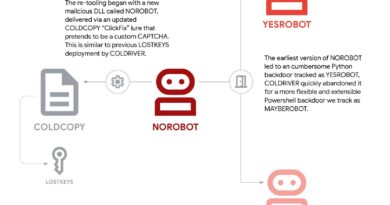

A munkafeladatként adott trojanizált Git-repo vagy hamis webes űrlap letöltése után BeaverTail, OtterCookie és WeaselStore-type infostealerek, valamint a Python/Go alapú InvisibleFerret RAT kerülnek fel a gépre; egyes operációkban a TsunamiKit komplex .NET-eszköztár és a Tropidoor/PostNapTea-hoz hasonló, Lazarus-hoz kapcsolható komponensek is megjelennek.

Érdekességként a tanulmány bemutatja, hogy észak-koreai IT-munkavállalók aktívan vállalnak proxy-interjúkat és mesterséges identitásokat AI-eszközökkel előállítva, ami a pénzszerzési célú kiberbűnözés és az állami támogatottságú APT-tevékenységek közötti összefonódást erősíti. Az anyag rávilágít: a védelemhez nem elég technikai kontroll — a toborzás-alapú támadások megelőzése erkölcsi és információbiztonsági intézkedéseket is kíván.