RondoDox botnet kampány

A Trend Micro kutatói azonosítottak egy globális botnet kampányt, amelyet RondoDox néven ismertetnek. A kampány lényege, hogy a támadók egy exploit shotgun stratégiát alkalmaznak, sokféle sebezhetőségre egyszerre kiterjedő kihasználási kísérleteket indítanak, hogy minél szélesebb körben tudjanak behatolni az internetre nyitott eszközökbe.

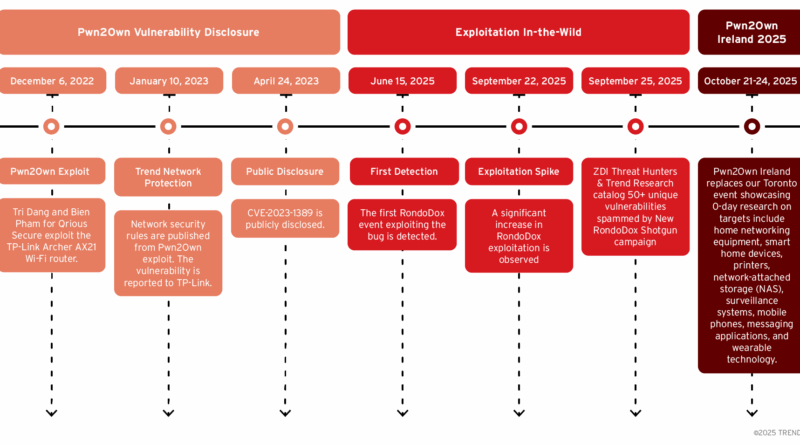

A RondoDox-projekt 2025 közepén tűnt fel a Trend Net Telemetry adataiban, ahol a kutatók egy Pwn2Own-eseményen ismertté vált TP-Link Archer AX21 router sebezhetőségét (CVE-2023-1389) azonosították exploitált formában. A Trend csapata korábbi Mirai-kampányokban már látta ezt a sebezhetőséget, és most újra fegyverként alkalmazzák.

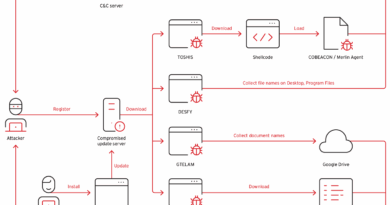

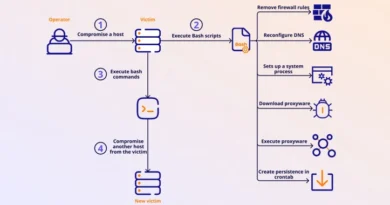

A botnet célja, hogy parancsinjekciós hibák révén shell-hozzáférést szerezzen, majd ezeken keresztül multiarchitektúrás payloadokat telepítsen. A RondoDox hekkerei már több mint 50 sebezhetőséget céloznak, több mint 30 gyártót érintve. Az eszközök között szerepelnek DVR-ek, NVR-ek, CCTV rendszerek, különféle hálózati eszközök, webkiszolgálók.

Az egyik kulcsfontosságú elem, hogy a kampány nem egyszeri exploitálásokra korlátozódik, hanem folyamatos, automatizált modellre állt át. Egy ún. loader-as-a-service struktúrát alkalmaznak, amellyel RondoDox-ot más malware-ökkel (pl. Mirai, Morte) együtt terjesztik, így növelve a penetrációs képességet és a skálázhatóságot.

A Trend Micro kiemeli, hogy a RondoDox kampány aktív exploitálást már globálisan végzett 2025 első felétől kezdve, és néhány érintett sebezhetőség már bekerült a CISA Known Exploited Vulnerabilities (KEV) listájába. A fenyegetés különösen veszélyes azoknak az szervezeteknek, amelyek internetre kitett infrastruktúrát használnak — ha a központi routerek, kamerák vagy DVR-ek nem frissülnek, könnyű célponttá válhatnak.