Új Coldriver kampány

A Google Threat Intelligence Group friss elemzése szerint az orosz hátterű APT-csoport, COLDRIVER (Star Blizzard, Callisto, UNC4057) gyors ütemben újraszervezte kibertevékenységét május 2025 nyilvánosságra kerülése után, és rövid időn belül több, egymáshoz kapcsolódó rosszindulatú családot vetett be.

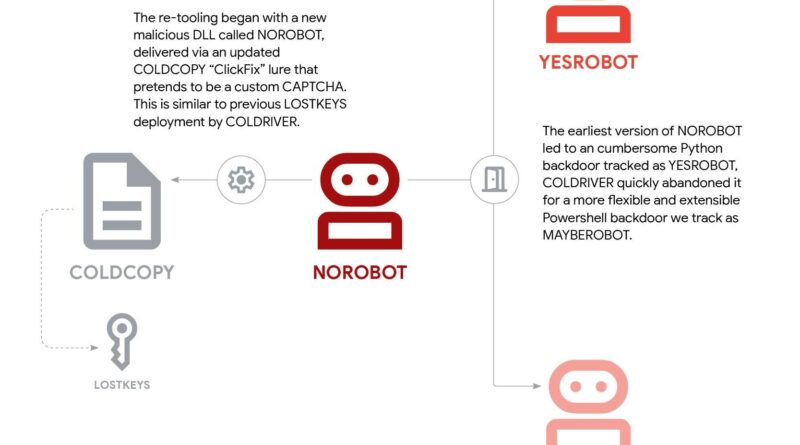

A fertőzési lánc középpontjában egy ClickFix típusú csali áll, amely most a felhasználót rundll32-vel futtatott DLL-re csábítja (a korai mintákban az iamnotarobot.dll és a humanCheck export szerepelt), így a megszokott multi-stage PowerShell-módszert alkalmazó megközelítést lecserélték egy egyszerűbb, felhasználói interakcióra épülő indításra. A letöltő-komponens, NOROBOT, szerepe a további stádiumok előkészítése, változatos verziói egyes esetekben kulcsrészleteket tárolnak külön fájlokban és a rendszerleíróban, máskor egyszerűbb logon-scriptet kérnek le, de mindegyik célja a következő payload elindítása. Az elsőként alkalmazott Python-alapú backdoor, YESROBOT, gyorsan háttérbe szorult, mert üzemeltetési és kiterjeszthetőségi korlátai voltak, helyére a rugalmasabb, PowerShell-alapú MAYBEROBOT lépett, amely kisebb követelményekkel és tágabb parancsprotokollal ad nagyobb mozgásteret az operátoroknak.

A GTIG megfigyelései alapján a csoport fejlesztési sebessége nőtt, infrastruktúráját gyakran forgatja, és egyszerre alkalmaz zajosabb és elrejtett megoldásokat annak érdekében, hogy elkerülje a feltárást. Védekezési szempontból érdemes különösen figyelni a rundll32-től indított ismeretlen DLL-ekre, a Bitsadmin/PowerShell letöltési műveletekre, a gyanús scheduled task-okra és registry-kulcsokra, valamint hálózati oldalról korrelálni a C2-forgalmat, a teljes fertőzési lánc rekonstruálásához több fájl és kriptográfiai összetevő begyűjtése szükséges, ezért a detektálásban és vizsgálatban a telemetria összegyűjtése és az artefaktok megőrzése döntő jelentőségű.