Device code authorization phishing

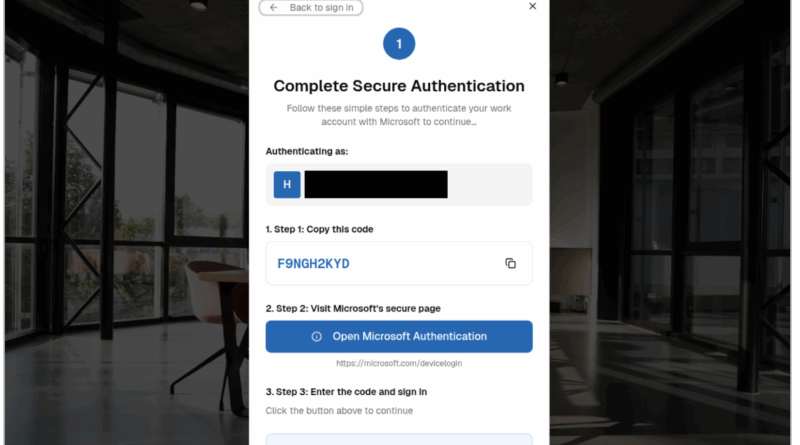

A Proofpoint szerint 2025-ben jelentős növekedés tapasztalható az úgynevezett device code authorization phishing támadások területén, amelyek elsősorban Microsoft 365 felhasználói fiókok átvételére irányulnak. Ez a módszer arra épül, hogy a támadók megtévesztik a felhasználókat, legitimnek tűnő, gyakran Microsoft OneDrive, LinkedIn vagy DocuSign felületet utánozó oldalakra csábítják őket, ahol aztán egy eszközazonosító kódot kell bevinniük. A felhasználók – akik gyakran hozzászoktak a többtényezős azonosítás (MFA) folyamatához – nem gyanítják, hogy ezzel valójában hozzáférést adnak a támadónak saját fiókjaikhoz.

A Proofpoint szerint 2025 januárja óta több állami háttérrel rendelkező és pénzügyi motivációjú támadócoport is alkalmazza ezt a technikát, és különösen szeptember óta figyelhető meg a támadások számának robbanásszerű növekedése. A támadók nemcsak e-maileken keresztül, hanem SMS-ben, telefonhívásokban, vagy akár QR-kódok segítségével is eljuttatják az áldozatukhoz a hamis linket. A legújabb kampányokban például fizetési kimutatások, bérszámfejtések vagy megosztott dokumentumok ígérete szerepel a csalianyagként, ami még hitelesebbé teszi a támadást.

A legveszélyesebb ebben a módszerben, hogy a felhasználók nem jelszót, hanem egy kódot adnak meg, ami után a támadó már legitim hozzáférést szerez a fiókhoz, anélkül, hogy a hagyományos jelszóvédelmet vagy MFA-t megkerülnie kellene. A Proofpoint szerint ez a technika különösen népszerűvé vált az állami támogatású hackercsoportok körében, mint például az orosz háttérrel rendelkező UNK_AcademicFlare, akik célpontként elsősorban kormányhivatalokat, energiaszektort és kutatóintézeteket választanak.