5+ éves kritikus Fortinet sérülékenység

Több mint 10 ezer, internetre kapcsolódó Fortinet tűzfal még mindig sérülékeny egy öt éves, aktívan kihasznált 2FA bypass sebezhetőségre, amelyet CVE-2020-12812 azonosítóval követnek nyomon. A hiba bizonyos LDAP-konfigurációk esetén teszi lehetővé, hogy a támadók, ha a helyi FortiGate-felhasználónak be van állítva 2FA, de ugyanakkor LDAP-csoportokban is tagként szerepel, elkerüljék a kétlépcsős hitelesítést, és közvetlenül az LDAP-szerveren keresztül hitelesítsenek, így VPN-hozzáférést vagy adminisztrátori jogokat szerezhetnek anélkül, hogy bármilyen 2FA-tokenre szükségük lenne.

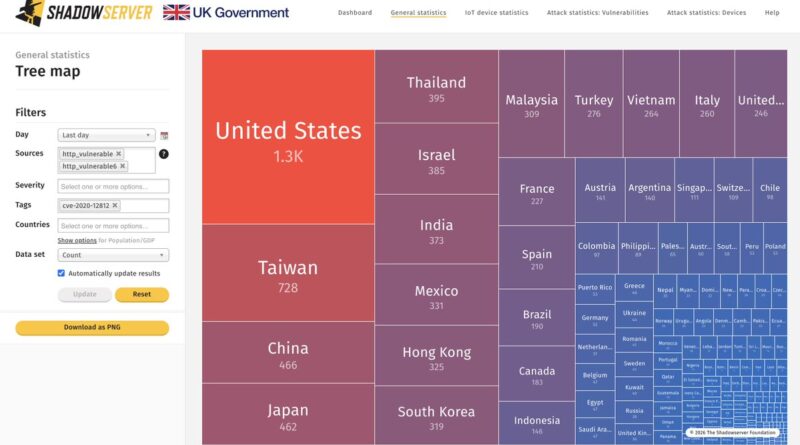

A Fortinet már évek óta figyelmezteti felhasználóit a problémára, és kiadta a javító frissítéseket, de a Shadowserver Foundation adatai szerint még mindig több ezer eszköz van kiállítva a nyilvánosságnak, és nem kapta meg a szükséges patch-eket. A cikk kiemeli, hogy a támadók különösen azokat a rendszereket célozzák meg, ahol a helyi felhasználók 2FA-ját LDAP-csoportokhoz kötötték, és ahol a bejelentkezési politikákban LDAP-csoportok szerepelnek – ezeket a konfigurációkat a támadók könnyedén kihasználhatják, ha a hitelesítő adatok kiszivárogtak vagy könnyen kitalálhatók.