RustyWater

A CloudSEK elemzése ismerteti a MuddyWater, az iráni állami támogatású kémkedési új módon fejlesztette tovább támadói eszközeit egy Rust programozási nyelven írt eszközével.

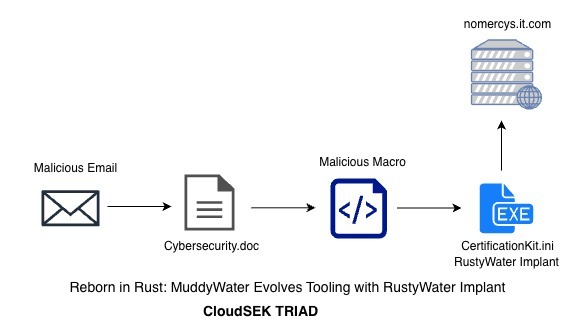

A kampány spear-phishing levelekkel kezdődik, amelyek látszólag hivatalos szervezetek nevéből érkeznek, és egy Cybersecurity Guidelines nevű Word dokumentumot tartalmaznak. Ez a dokumentum makrókat használ, amelyek egy **hexadecimálisan kódolt bináris fájlt rekonstruálnak és mentenek a fertőzött rendszerre, majd elindítják azt parancssoros wrapperen keresztül.

A második szakaszban létrejövő bináris, amely egy PE formátumú kód, látszólag reddit.exe néven, Rust nyelven készült implant, amely azonosíthatóan a MuddyWater korábbi Archer RAT vagy RUSTRIC néven dokumentált eszközeihez kapcsolódik, ugyanakkor a CloudSEK vizsgálata alapján jelentős fejlesztéseket tartalmaz a régebbi PowerShell/VBS-alapú eszközökhöz képest.

A RustyWater implant indulásakor fejlett anti-debugging és anti-tampering mechanizmusokat léptet életbe, ideértve a kivételek védett kezelését és a Windows környezet átfogó felderítését, továbbá titkosított stringeket használ az eszköz belső működésében. A kód regisztrációs kulcsba helyezi el magát, így biztosítja a állandó futást és újraindulást Windows környezetben, és különféle modulokon keresztül képes dinamikusan bővíteni képességeit a későbbi utasítások alapján.

A C2 kommunikációt a Rust által használt reqwest HTTP könyvtárral valósítja meg, aszinkron háttér kommunikációval, titkosított és kódolt adatok küldésével, ami nehezíti a hálózati forgalom mintázatainak statikus blokkolását vagy egyszerű domain-szűrést. A RustyWater a rendszerről gyűjtött információkat is beküldi, beleértve a felhasználói és gépneveket, domain-tagságot és egyéb metaadatokat, miközben a kommunikáció véletlenszerű késleltetéseket és zajt ad hozzá, hogy elkerülje a viselkedési észlelést.

Ez a modularitás és strukturáltság jelentős eltérés a MuddyWater korábban használt, PowerShell és VBScript alapú futtatható állományoktól, melyek könnyebben kiszűrhetők és elemezhetők voltak. A Rust nyelv és modern async designalkalmazása azt eredményezi, hogy a malware alacsonyabb zajjal, nehezebben észlelhető módon képes hosszú távú rejtett jelenlétet fenntartani, ami különösen veszélyes célzott kémtevékenységeknél.

A CloudSEK elemzése alapján a kampány hosszabb távú, célzott fenyegetést jelez, amely több szektort, diplomáciai, pénzügyi, távközlési, hajózási és egyéb kritikus infrastruktúrákat, érint a Közel-Keleten. A malware regisztrációs beépülő persistencia, moduláris bővíthetőség, anti-analízis technikák és aszinkron C2 kommunikáció révén olyan képességekkel rendelkezik, amelyek jelentősen megnehezítik a hagyományos észlelési és reagálási mechanizmusok számára a gyors felismerést és eltávolítást.