“November 2022 updates for Microsoft Office” https://t.co/CghoovKw1mCIRCL Luxembourg – Computer Incident Response Center Luxembourg Recent NewsRead More

CERT News

CERT announcements

“There are buffer overflow vulnerabilities in multiple underlying services that could lead to unauthenticated remot… https://t.co/XzeKglLfS4

“There are buffer overflow vulnerabilities in multiple underlying services that could lead to unauthenticated remot… https://t.co/XzeKglLfS4CIRCL Luxembourg – Computer Incident

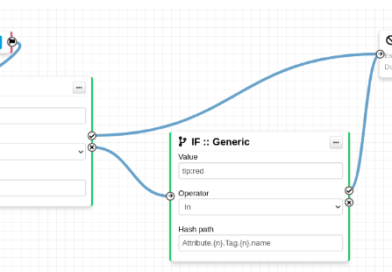

RT @MISPProject: New MISP workflow blueprint has been added to tag ASN based on @circl_lu BGP ranking service available on https://t.co/Kad…

RT @MISPProject: New MISP workflow blueprint has been added to tag ASN based on @circl_lu BGP ranking service available on

The MeliCERTes project is concluding after 3-years of hard work to create an open platforms to collaborate on cyber… https://t.co/a5ZXDDwQOi

The MeliCERTes project is concluding after 3-years of hard work to create an open platforms to collaborate on cyber… https://t.co/a5ZXDDwQOiCIRCL

Latest

Researchers Find 175,000 Publicly Exposed Ollama AI Servers Across 130 Countries

A new joint investigation by SentinelOne SentinelLABS, and Censys has revealed that the open-source artificial intelligence (AI) deployment has created

RT @LU_CIX: Join us next week at the #Luxembourg #Internet Days for the speech of Jean-Louis HUYNEN from @circl_lu on how to model and shar…

RT @LU_CIX: Join us next week at the #Luxembourg #Internet Days for the speech of Jean-Louis HUYNEN from @circl_lu on

“Citrix Gateway and Citrix ADC Security Bulletin for CVE-2022-27510 CVE-2022-27513 and CVE-2022-27516” One of the C… https://t.co/JkpigsMiDw

“Citrix Gateway and Citrix ADC Security Bulletin for CVE-2022-27510 CVE-2022-27513 and CVE-2022-27516” One of the C… https://t.co/JkpigsMiDwCIRCL Luxembourg – Computer

RT @MISPProject: A huge thank to all participants, organisers and speakers at @FIRSTdotOrg #FIRSTCTI22 in Berlin. It was a blast. Our MISP…

RT @MISPProject: A huge thank to all participants, organisers and speakers at @FIRSTdotOrg #FIRSTCTI22 in Berlin. It was a blast.

RT @campuscodi: The Microsoft November 2022 Patch Tuesday updates are out. 68 vulnerabilities fixed. Also, 4 zero-days: -CVE-2022-41128, J…

RT @campuscodi: The Microsoft November 2022 Patch Tuesday updates are out. 68 vulnerabilities fixed. Also, 4 zero-days: -CVE-2022-41128, J…CIRCL Luxembourg

RT @virusbtn: The Zimperium zLabs team write about the architecture and modus operandi of the Cloud9 malicious browser extension. https://t…

RT @virusbtn: The Zimperium zLabs team write about the architecture and modus operandi of the Cloud9 malicious browser extension. https://t…CIRCL

The https://t.co/WLopIGLEjT typosquatting finder service has been updated, multiple bugs were fixed and some improv… https://t.co/kZQxUQqXp1

The https://t.co/WLopIGLEjT typosquatting finder service has been updated, multiple bugs were fixed and some improv… https://t.co/kZQxUQqXp1CIRCL Luxembourg – Computer Incident

CERT-FR riasztás

A Midnight Blizzard, az Oroszország által támogatott fejlett tartós fenyegetés (APT), amely a 2016-os amerikai választásokba való beavatkozás és a

BSI: 17.000 Exchange szerver veszélyben Németországban

A Németországban található mintegy 45 000, az internetről korlátozás nélkül elérhető Microsoft Exchange-kiszolgáló mintegy 12%-a annyira elavult, hogy a gyártó

EU Katonai Törzs: Az uniós országoknak szorosabb együttműködésre van szükségük a kiberbiztonság terén

A Nemzetközi Biztonságpolitikai Konzultatív Fórumon egy szakértői panel hangsúlyozta a kibertámadások növekvő fenyegetését, valamint a katonai, állami és magánipari együttműködés

Erőltetett kiberbiztonság?

Az Európai Unió (EU) tovább halad előre a kiberbiztonságról szóló törvényjavaslat, a Cyber Resilience Act (Kiberbiztonságról szóló törvény) ügyében, amely

Számos új fukcióval bővült a MISP

A MISP (Malware Information Sharing Platform) új korrelációs motorral, új munkafolyamatokkal bővült a mostani kiadásában. FORRÁS

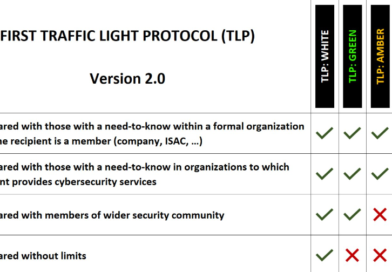

Az új közlekedési lámpa protokol (2.0) megjelent

Augusztól alkalmazandó az új Traffic Light Protocol (TLP), melyben FIRST meghatározza/pontosítja a jelölések formai követelményeit és tartalmát. FORRÁS

Signal biztonsági beállítások

CERT-EU kiadott egy útmutatót a Signal biztonsági beállítások módosítására az alábbi javaslatokkal. Minden esetben a hivatalos oldalt használja a Signal

Windows 10 hardening ajánlások

A német BSI támogatásával és szakmai felügyeletével az ERNW GmbH, egy független IT biztonsági szolgáltató közreműködésében adta ki legújabb, Windows 10 hardening témájú ajánlását.

A szlovák CERT egy régiót érintő, jelentős mértékű kibertámadásra figyelmeztet

Április 16-án pénteken a szlovák CERT (SK-CERT, NBÚ) rendkívüli figyelmeztetést adott ki, az országot és Közép-Európát érintő kibertámadással kapcsolatban. A figyelmeztetés nem tartalmaz részleteket, mindazonáltal leírják, hogy zsarolóvírus (ransomware) támadások várhatóak, illetve, hogy az állami, a telekommunikációs és az IT szektor leginkább veszélyeztetett.

Újabb kórház a zsarolóvírusok kereszttüzében

Január 17-én vasárnap zsarolóvírus támadás érte a belga CHwapi kórházat, ahol a támadás következtében beavatkozásokat kellett elhalasztani és betegeket kellett átirányítani más intézményekbe. Az intézmény jelentése szerint a támadás vasárnap este 20:45 perc körül érte a kórházat, és több, mint 80 eszköz még mindig titkosítva van. Az üzemeltető személyzet próbálkozásai az irányítás visszaszerzésére jelenleg hatástalanok. Az eset furcsasága, hogy a zsarolóvírusokra egyáltalán nem jellemző módon, a támadók egyelőre nem követeltek váltságdíjat, illetve adatlopás nyomait sem fedezték még fel a szakértők.