Jelszó újrafelhasználás

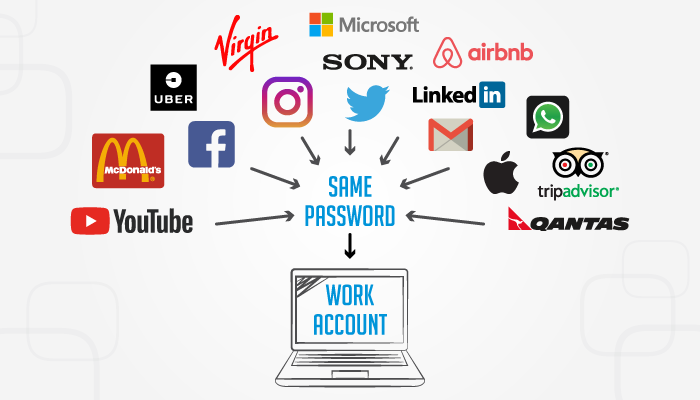

Széles körben elterjedt, 2021-ben pedig sokat árthatunk magunknak a jelszó újrafelhasználásával (password reuse). Mi is ez? Amikor van egy jó erős, kedvenc jelszó, ami fejben tartható, álomból felébredve, szinte izommemóriából is az eszünkbe jut, így mindenhova azt adjuk meg. Ugyanaz védi a szervezeti e-mail címet és a privátot, a közösségi oldalt, de ez kerül a jegyrendeléshez, a szállodafoglaláshoz, az online vásárláshoz és minden egyéb szolgáltatáshoz is.

Ezzel az a baj, hogy az online szolgáltatások, webalkalmazások rengeteg sérülékenységgel működnek. Ezeket a hibákat a rosszindulatú szereplők keresik, megtalálják és kihasználják. Amikor hozzáférnek a felhasználónév-jelszó adatbázishoz, lementik azt, majd áruba bocsátják a feketepiacon (a dark/deep weben). Ezeket password dump-oknak (magyarul nagyjából jelszókupacnak fordítható) nevezik. Előfordul, hogy egyszerű szöveges jelszavak kerülnek a dumpba. Ez a legkellemetlenebb, mert rossz jelszóhasználati gyakorlatot (password reuse) feltételezve ezeket azonnal fel lehet használni más oldalakon is. Szerencsére egyre gyakrabban nem tisztán olvasható jelszavak kerülnek a password dump-ba, hanem egy algoritmussal a jelszóból képzett kriptográfiai kivonatok, úgynevezett hash-ek. A különböző dumpokban ugyanazzal az emailcímmel szereplő hash-eket is megpróbálják egy már ismert jelszóval összevetni, ha ez sikerül, megvan a jelszó azokhoz az oldalakhoz, alkalmazásokhoz is. Amennyiben célzott a támadás, vagy a támadónak nagyon fontos, hogy hozzáférjen a fiókhoz, a kitudódott hash-eket algoritmusokkal (brute force) töri fel. Ezek az algoritmusok szótárakat, a szavak és számok különböző permutációit kipróbálgatják, ha sikerül előállítaniuk az adott hash-t egy karaktersorból, akkor megvan a jelszó. Ha pedig megvan a jelszó, akkor még többet ér a feketepiacon az adott felhasználónév-jelszó páros. A kitudódott jelszó lehet egy gyengén védett és feltört eszköz (számítógép, telefon, tablet, vagy idegen eszközön történt korábbi bejelentkezésből) származó szivárgás is, ami az összes korábbi elmentett, vagy használt jelszót összegyűjtötte. Egy támadás során gyakori, hogy a jelszavakat, banki hitelesítő adatokat lopja el első körben – még nem feltűnő módon – a támadó. Ha a jelszó egyszer valahol kiszivárgott és bekerült ezekbe az adatbázisokba, amihez nem nehéz hozzáférni, akkor azokat használni is fogják. Ha a támadóknak van például egy olyan párosa, hogy ENVAGYOKAKIRALY@gmail.com és CsucsSzuperJelszo!, akkor a támadó ezzel próbálkozik gmail-en, twitteren, yahoo.com-on, linkedin-en, instagramon, facebookon, onedriveon, mindenhol. Mivel csak egyszer próbálja, nem veszélyezteti a kizárást és a felhasználó se fog róla értesülni, hiszen csak egyszer próbálta és már ment is tovább. Viszont ahol ezt a jelszót újrahasználta az felhasználó, ott be fog tudni vele lépni. Aztán kezdi el a többi káros tevékenységet, teljes jogosultság birtokában.

HOGYAN LEHET EZ ELLEN VÉDEKEZNI?

· Password manager! Válasszon egy jelszómenedzsert, de lehetőleg olyat, amit elég sokan használnak ahhoz, hogy jó reputációja legyen, érdemes legyen a fejlesztőnek költeni az alkalmazásra és ne egy ismeretlen forrás néhány napos terméke legyen. Ha jelszómenedzserben tárolja a jelszavakat, lehetőleg véletlenszerű jelszavakat, akkor nem kell tudni csak egy jelszót: a jelszómenedzser mester jelszavát, a többit már onnan lehet használni.

· Multifaktoros azonosítás. Mobilon könnyű alkalmazni az Authy alkalmazást, vagy a Google Authenticator-t, és ahol csak lehet, ott be kell kapcsolni a kétfaktoros azonosítást. Ez azért fontos, mert ha a jelszómenedzsert is feltörik, vagy egy phishing oldalon véletlenül kicsalják a jelszavunkat, még mindig nem tudnak vele belépni, mert a második faktor az azonosításhoz fizikailag a saját készülékén van, amihez a támadók nem férnek hozzá.

· Egyedi jelszót mindenhova. Ha kikerül egy jelszó egy dumpba, akkor nem fognak vele tudni bejutni a többi jelszóval védett oldalra. Ha pedig rendszeres időközönként változtatja a jelszavait, még jobban csökkenthető a támadások esélye. Amennyiben nem alkalmaz jelszómenedzsert, legalább a munkahelyi, a személyes és a banki adatait tartalmazó fiókok jelszavai legyenek egymástól eltérőek.

· Ellenőrizze az adatszivárgásokat! Magán e-mail címek esetén javasolt használni a https://haveibeenpwned.com oldalt, ahol összegyűjtik (fizetnek érte) a különböző adatszivárgásokhoz köthető dumpokat, és ott ellenőrizni, hogy a címünkkel történt-e ilyen korábban. Az oldal csak azt a tényt ismerteti, hogy szerepel-e az email cím az adatszivárgásban, vagy nem. Szervezeti címnél nem javasolt a szolgáltatás használata.