ESPecter UEFI bootkit

Az ESET kutatói azonosítottak egy – még csak újnak sem nevezhető – bootkitet, amely illeszkedik az egyre növekvő rendszerindítókat érintő kártékony kódok sorába. Az elmúlt időszakban egyre több jelentés érkezik az UEFI (Universal Extensible Firmware Interface) kihasználásról, bár már korábban is azonosítottak – többnyire állami háttérrel rendelkező – fenyegetési csoportokhoz köthető eszközöket. Ilyen a közelmúltban azonosított német FinFisher-hez köthető FinSpy, amiről a Kaspersky kutatói adtak ki jelentést, vagy a Demodex, amit egy kínai csoporthoz kötnek 2020 óta, vagy a LoJax, amelyet az orosz hátterű csoportok használnak 2018 óta.

Az UEFI működési elve és ezáltal esetleges hibáinak felderítése bonyolult, ezért az azt kihasználó kártékony kódok felismerése és eltüntetése egyaránt komoly szakértelmet igényel, így a fejlesztőknek minden korábbinál nagyobb hangsúlyt kell fektetnie a megelőzésre.

Az ESPecter bootkit érdekessége, hogy eredetileg már 2012-ben azonosították, de akkor még a BIOS-t, az UEFI elődját támadta. A kutatók szerint a 2020-ban frissített kódok összetevői csekély mértékben változtak, ahhoz képest, hogy egy sokkal modernebb eszközön alkalmazzák őket. Az ESET kutató még nem tisztázták, hogy a kezdeti vektort hogyan hajtják végre a támadók, így nem tudni, hogy fizikai hozzáférés szükséges az eszközhöz, vagy elég egy phishing levél vagy fertőzött dokumentum.

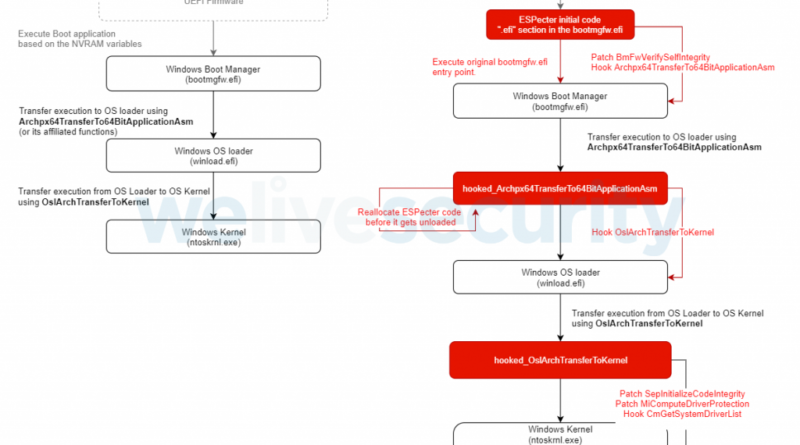

A kezdeti ESPecter módosítja a Windows Boot Manager összetevőt és megkerüli az aláíráshitelesítést (Windows Driver Signature Enforcement – DSE), hogy betölthesse és futtasson egy aláíratlan illesztőprogramot, amely a teljes kártékony kódot, a ESPecter rendszerindító csomagot tartalmazza. A támadók ezután felhasználhatják ezt backdoor telepítésére, vagy egyéb rosszindulatú kódok futtatására.

Az ESET egyelőre nem kötötte az ESPecter-t fenyegetési szereplőhöz, azoban a használt kódok fejlettsége, összetettsége és feltűnésmentes működése alapján azt feltételezik, hogy egy államilag támogatott kémkedési csoport állhat a bootkit mögött.