STIFF#BIZON

A Securonix Threat Research kutatói az APT37-nek, egy észak-koreai hackercsoportnak tulajdonított új kampányt fedeztek fel, amely meg nem nevezett, valószínűleg nagy értékű kormányzati szervezeteket céloz meg Csehországban, Lengyelországban és más európai országokban. A kampányban a hackerek Konni rosszindulatú programot használják, amely egy távoli hozzáférésű trójai (RAT). A Konni 2014 óta köthető össze a észak-koreai kibertámadásokkal, legutóbb pedig az orosz külügyminisztériumot ért támadásban azonosították.

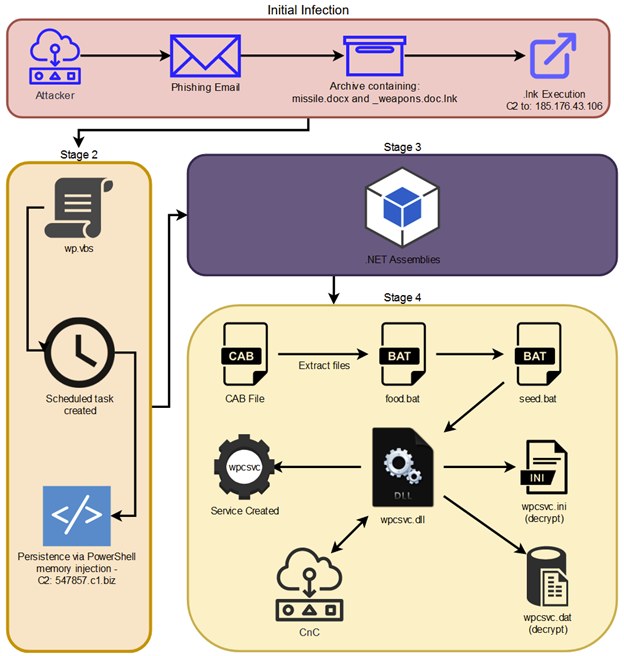

A támadás egy adathalász e-mailel kezdődik, amely egy Word-dokumentumot (missile.docx) és egy Windows parancsikonfájlt (_weapons.doc.lnk.lnk) tartalmazó tömörített mellékletet tartalmaz. Az LNK-fájl megnyitásakor a kód lefut, hogy megtalálja a Base64-kódolású PowerShell-szkriptet a C2-kommunikáció létrehozásához, és két további fájl, a „weapons.doc” és „wp.vbs” letöltéséhez. A letöltött dokumentum egy csali, állítólag Olga Bozseva orosz haditudósító jelentése. Ugyanakkor a VBS fájl csendben fut a háttérben, hogy ütemezett feladatot hozzon létre a gazdagépen.

Míg a taktika és az eszközkészlet az APT37-re mutat, a Securonix hangsúlyozza annak lehetőségét, hogy az APT28 (más néven FancyBear) áll a STIFF#BIZON kampány mögött. Közvetlen összefüggés van az IP-címek, a tárhelyszolgáltatók és a gépnevek között a támadás és a korábban a FancyBear/APT28-ból származó előzmények között.