SmugX kampány

A Checkpoint azonosított egy kampányt, amely az európai diplomáciai szervezeteket, külügyminisztériumokat és nagykövetségeket vette célpontba. A Checkpoint a kampányt SmugX-nek nevezte el annak köszönhetően, hogy HTML kódokba rejtve (HTML smuggling) juttatja el a PlugX RAT-ot (Remote Access Trojan) az áldozatokhoz.

A HTML smuggling során rosszindulatú kódokat helyeznek el weboldalon, amelynek meglátogatása közben azok letöltődnek. Hatékony támadás lehet, mert a legtöbb védelemi megoldás nem a böngészők forgalmában keresi a fenyegetéseket. A SmugX kampányban a fertőzött weboldalak JavaScript- vagy ZIP-fájlt tartalmaznak, amely a kártékony kódokat tartalmazzák

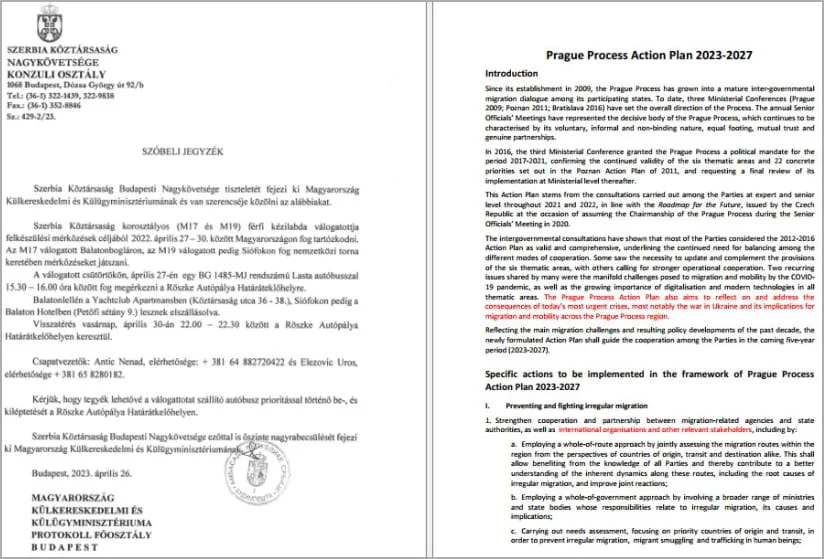

A Checkpoint azonosított a kampányt többek között Szerbia budapesti nagykövetségéről, az Európai Unió Tanácsa svéd elnökségénél, a Magyar Külügyminisztérium egy meghívójában.

A kutatók egy kínai fenyegetettségi szereplő által végrehajtott célzott kampányként írják le a támadást, amely az európai kormányzati szerveket vette célba, a kül- és belpolitikai szervekre összpontosítva. A kampány átfedésben van a RedDelta és a Mustang Panda kínai APT csoportok korábbi tevékenységével, bár ez a kettő bizonyos mértékig korrelál a Camaro Dragonnal, nincs elegendő bizonyíték a SmugX kampány és a Camaro Dragon csoport összekapcsolására.

A VirusTotal-ra feltöltött dokumentumok elemzése azt mutatja, hogy Csehországban, Magyarországon, Szlovákiában, Nagy-Britanniában, Ukrajnában, valamint valószínűleg Franciaországban és Svédországban diplomaták és kormányzati szervek célpontjai.

A Checkpoint részletesen ismerteti a támadási technikát és megosztotta az azonosításhoz szükséges mutatókat is.