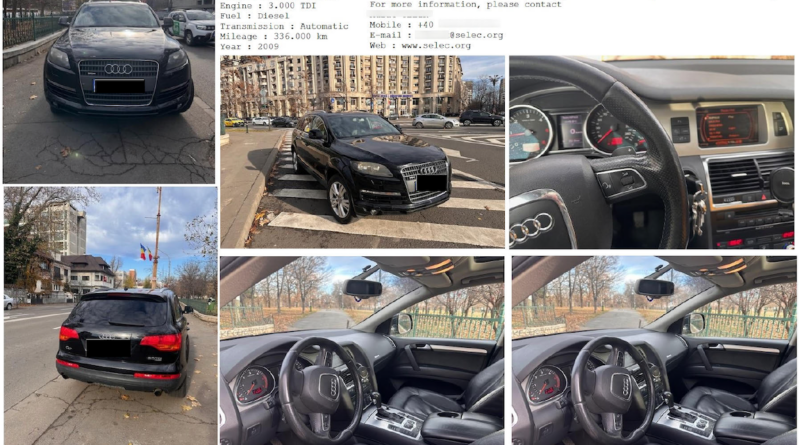

Az APT28 diplomatákat céloz meg HeadLace malware-el fertőzött autóhirdetési csalival

Egy orosz kiberszereplő, akit Fighting Ursa (más néven APT28, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy vagy TA422) néven követ nyomon a Unit 42, egy autót hirdetett meg eladásra, hogy csaliként terjessze a HeadLace backdoor kártevőt. A kampány valószínűleg diplomatákat célzott meg, és már 2024 márciusában elkezdődött. Az APT28 az orosz katonai hírszerzéssel áll kapcsolatban, és fejlett tartós fenyegetésként (APT) van besorolva. A diplomataautó eladásra szánt adathalászcsali témákat évek óta használják az orosz fenyegetőszereplők. Ezek a csalik általában a diplomaták körében terjednek, és arra késztetik a célpontokat, hogy rákattintsanak a rosszindulatú tartalomra.

A Unit 42 korábban más kiberszereplőket is megfigyelt, amelyek ezt a taktikát alkalmazzák. Például 2023-ban egy másik orosz fenyegető csoport, a Cloaked Ursa egy eladó BMW-re vonatkozó hirdetést használt fel arra, hogy ukrajnai diplomáciai képviseleteket célozzon meg. Ez a kampány nem kapcsolódik közvetlenül a most leírt Fighting Ursa kampányhoz. A taktika hasonlósága azonban a Fighting Ursa ismert viselkedésére utal. A Fighting Ursa csoport arról ismert, hogy a sikeres taktikákat újrahasznosítja – még az ismert sebezhetőségeket is folyamatosan kihasználja 20 hónapig, miután az álcája már lelepleződött.

A 2024. márciusi kampány részletei, amelyeket közepes vagy magas szintű megbízhatósággal a Fighting Ursa-nak tulajdonít a Unit 42, arra utalnak, hogy a csoport diplomatákat célzott meg, és nyilvános és ingyenes szolgáltatásokra támaszkodott a támadás különböző szakaszaiban. A Unit 42 cikke a támadás fertőzési láncát vizsgálja.