UNK_CraftyCamel

A Proofpoint kutatói azonosítottak egy új, kifinomult támadási kampányt, amely rendkívül célzott, többfázisú poliglott kártevőt alkalmaz, és elsősorban az Egyesült Arab Emírségekben működő légiközlekedési, műholdas kommunikációs és kritikus közlekedési infrastruktúrával foglalkozó szervezeteket célozza. A kutatók UNK_CraftyCamel néven követik a kampányt.

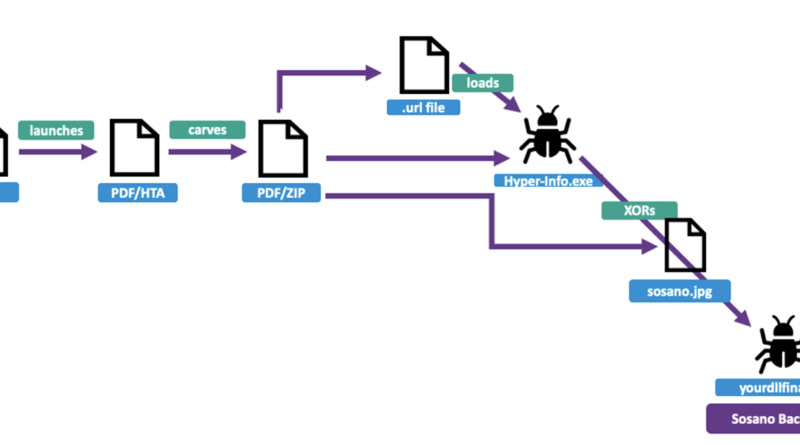

A támadók egy indiai elektronikai vállalat (INDIC Electronics) feltört e-mail fiókját használták fel, hogy megbízható üzleti kapcsolatként tűnjenek fel a célpontok számára. Az e-mailekben olyan URL-ek szerepeltek, amelyek egy, az eredetihez hasonló domainre mutattak (indicelectronics[.]net), és egy ZIP fájlt tartalmaztak. A ZIP fájl egy LNK fájlt (ami valójában egy parancsikon) és két poliglott PDF fájlt tartalmazott. Az LNK fájl a cmd.exe segítségével elindította az mshta.exe-t, amely futtatta a poliglott PDF-ben található HTA szkriptet. Ez a szkript futtatta a Hyper-Info.exe fájlt, amely egy XOR titkosított fájlt (sosano.jpg) töltött le. A dekódolás után a végső payload, egy Sosano nevű hátsó ajtó (backdoor) DLL, betöltődött a memóriába.

A Go programozási nyelven fejlesztett Sosano backdoor célja az elemzés elkerülése volt, amit a kód felfújásával és obfuszkációval értek el. A kártevő HTTP kéréseken keresztül kommunikált a vezérlőszerverrel (bokhoreshonline[.]com, 104.238.57[.]61), és több parancsot is támogatott, például könyvtárlistázást, fájlok végrehajtását, további payloadok letöltését és könyvtárak törlését.

A támadások rendkívül szelektívek voltak, és az Egyesült Arab Emírségekben működő légiközlekedési, műholdas kommunikációs és közlekedési infrastruktúrával foglalkozó szervezeteket célozták. Bár a kampányt nem kapcsolták közvetlenül ismert APT csoportokhoz, taktikai átfedések figyelhetők meg Iránhoz kötődő fenyegetettségi szereplőkkel (például TA451, TA455, IRGC-hez kapcsolódó csoportok). A HTA-alapú támadások, a spear-phishing és az ellátási lánc kompromittálása mind az ipari kémkedés motivációjára utalnak.