BADBOX 2.0

A HUMAN Satori Threat Intelligence and Research csapata a BADBOX 2.0 nevű kibertámadási műveletre hívta fel a figyelmet, amely egy kiterjedt, Kínából származó fenyegetés, és több mint egymillió, főként off-brand (kevésbé ismert márkájú) Android-alapú eszközt kompromittált világszerte. A támadók előre telepített hátsó kaput (backdoor) helyeztek el okostévékben, mobiltelefonokban, táblagépekben és egyéb eszközökben, amelyeken keresztül különböző csalásokhoz használt kártékony modulokat futtattak. Az érintett országok között Brazília, az Egyesült Államok, Mexikó és Argentína szerepel a legnagyobb számú fertőzött eszközzel.

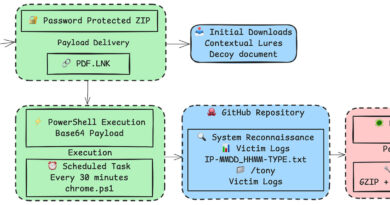

A BADBOX 2.0 az eddigi legnagyobb botnet, amely kifejezetten okostévékhez kapcsolódik. A művelet többféle online csalást hajtott végre, köztük programmatic ad fraudot (rejtett reklámokkal és WebView-okkal), click fraudot (gyenge minőségű domaineken keresztül), valamint rezidens proxy hálózatokat épített, amelyeket fiókfeltörésre, hamis fiókok létrehozására, hitelesítő adatok ellopására és DDoS támadások végrehajtására használtak. A kutatók megállapították, hogy a BADBOX 2.0 több, egymással együttműködő fenyegető szereplő közös infrastruktúrájára épült.

A támadás egyik legnagyobb kihívása, hogy az érintett fogyasztók számára a fertőzés észrevehetetlen, mivel a kártékony műveletek a háttérben zajlanak. A kutatók hangsúlyozzák, hogy a felhasználók kerüljék az ismeretlen márkájú (noname) eszközöket, csak hivatalos alkalmazásboltokból töltsenek le appokat, és ellenőrizzék, hogy eszközeik Google Play Protect-tanúsítvánnyal rendelkeznek-e. A HUMAN továbbra is együttműködik a Google-lal és más partnerekkel a BADBOX 2.0 terjedésének visszaszorítása érdekében.

(forrás)