MuddyWater kampány

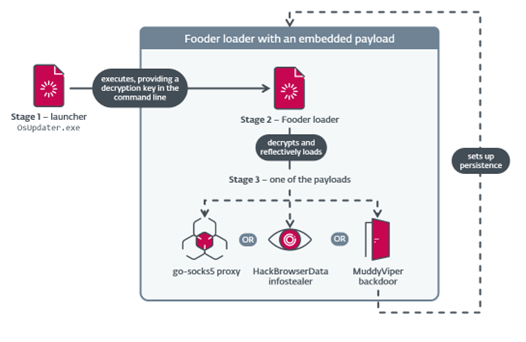

Az ESET jelentése szerint az iráni állami támogatású MuddyWater kiterjedt kiber-kémtevékenységet folytat — fő célpontjai az izraeli, valamint legalább egy egyiptomi állami és kritikus infrastruktúrákat működtető szervezetek voltak. A támadók ezúttal teljesen új, eddig nem dokumentált rosszindulatú eszközöket vetettek be, egy hamisított Snake játék mögé bújtatott loader-program, a Fooder indította el a bejutást, amely memóriába töltve futtatott egy backdoor-t, a MuddyViper-t. Ez a backdoor lehetővé teszi a kompromittált rendszerek megtartását, parancsok végrehajtását, fájlok letöltését vagy feltöltését, jelszavak- és böngésző-adatok kinyerését.

A betörés első fázisa jellemzően célzott spear-phishing volt, PDF-kiterjesztésű levelekhez mellékelt linkekre kattintva a célpont remote management / remote monitoring (RMM) eszközöket töltött le olyan ingyenes fájlmegosztó szolgáltatásokról, mint OneHub, Egnyte vagy Mega — ezután történt a loader telepítése.

Korábban a MuddyWater többnyire zajos, nagy volumenű kémkampányokat folytatott: ransomware-támadások, zsarolóprogramos műveletek is köthetők hozzájuk. Az új kampány viszont sokkal finomabb, a csoport elkerüli az interaktív, kéz a klaviatúrán megoldásokat, ehelyett a jól ismert, de tovább fejlesztett technikákat, titkosított háttérkommunikációt és memóriában futó backdoor-t alkalmaz — szándékosan csendes, nehezen észlelhető módon.

A technikai elemzés szerint a loader-program több variánsa is úgy viselkedik, mint a klasszikus Snake-játék, a háttérben olyan késleltetési funkciókat használ, amelyek célja az automatikus sandbox-elemző rendszerek kijátszása, tehát hogy a rosszindulatú kód ne azonnal fusson, hanem játékszerű időzítéssel – így rejtve maradjon.

A zsaroló- és adatlopó toolkit mellett a kampány során credential-stealerek is aktiválásra kerültek, az eszköztár tartalmazza a CE‑Notes és LP‑Notes nevű komponenseket, amelyek böngészőből és rendszergazdai hitelesítő adatokat gyűjtenek. Emellett használtak go-socks5 alapú vissza-tuneláló proxykat is, hogy elrejtsék a C2-szerverek valódi helyét.

A célzott ágazatok közt szerepelnek technológiai cégek, mérnöki- és gyártó szervezetek, helyi kormányzatok, akadémiai intézmények és közműszolgáltatók — tehát a kritikus infrastruktúra több területe is veszélyben áll.