BeyondTrust kihasználhatóság aktív felfderítése

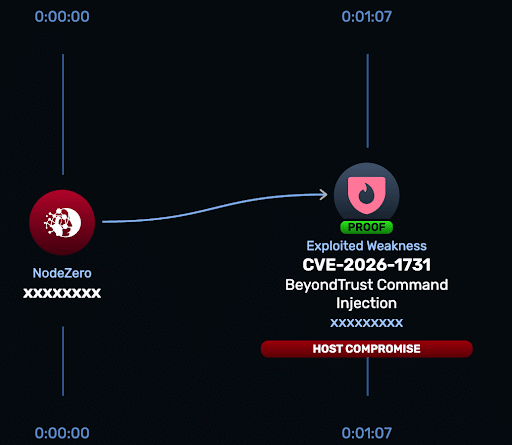

A GreyNoise jelentése szerint a BeyondTrust Remote Support és Privileged Remote Access termékekben azonosított CVE-2026-1731 jelű sebezhetőség, ami egy kritikus, hitelesítés nélküli RCE hiba, gyorsan a támadók látókörébe került, és már jelenleg is aktív felderítés zajlik a potenciálisan sérülékeny rendszerek felderítésére. A hibát AI-segítséggel fedezték fel, és mivel magas, CVSS 9.9-es kockázati besorolást kapott, rendkívül vonzó célpontnak számít a rosszindulatú szereplők számára.

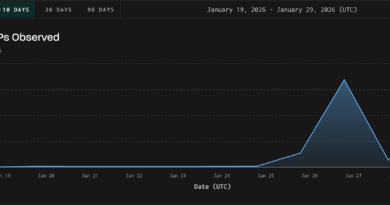

A GreyNoise érzékelők szerint a PoC exploit közzétételét követően kevesebb mint 24 órával jelentős mennyiségű internet-szintű szkennelés kezdődött, amely kifejezetten arra irányult, hogy feltérképezze a világhálón elérhető, javítatlan BeyondTrust példányokat.

Egyetlen IP-cím a vizsgálatok körülbelül 86 %-át generálja, és ez egy kereskedelmi VPN-szolgáltatáshoz kapcsolódik, ami azt sugallja, hogy az eszközök mögött nem feltétlenül célzott állami művelet, hanem automatizált szkenner-infrastruktúra áll. Emellett a szkennelési tevékenység jellemzően nem a megszokott HTTPS-porton történik, hanem olyan nem-alapértelmezett portokon, amelyeket a rendszergazdák gyakran használnak security-through-obscurity célból.

A tevékenységet végző IP-címek fingerprint-elemzése azt is jelzi, hogy a scan-toolok Linux alapú hálózati veremmel működnek, és több különböző exploit-eszközt használnak, ami arra utal, hogy ezek a szereplők több sebezhetőség felderítését egyidejűleg végzik.