Állandó fenyegetés: az UNC3886 fejlett kiberkémkedési taktikái

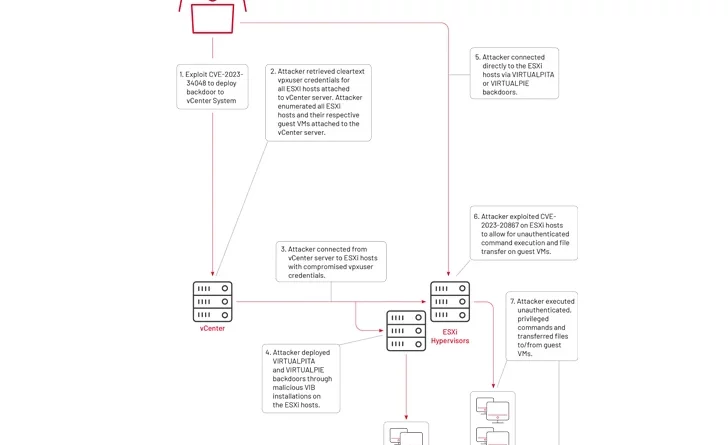

A Kínához köthető UNC3886 kiberkémkedő csoport, amely a Fortinet, Ivanti és VMware eszközökben található nulladik napi sebezhetőségek kihasználásáról ismert, megfigyelések szerint többféle perzisztencia-mechanizmust használ a veszélyeztetett környezetekhez való hozzáférés fenntartására. A Mandiant kutatói szerint ezek a mechanizmusok kiterjednek a hálózati eszközökre, a hipervizorokra és a virtuális gépekre, biztosítva, hogy az alternatív hozzáférési csatornák akkor is elérhetőek maradjanak, ha az elsődlegeseket észlelik és megszüntetik.

A kifinomultnak és kitérőnek minősített UNC3886 Észak-Amerika, Délkelet-Ázsia, Óceánia, Európa, Afrika és Ázsia más részein lévő szervezeteket vett célba, olyan iparágakra összpontosítva, mint a kormányzat, a távközlés, a technológia, a repülés, a védelem és az energia. A csoport taktikái közé tartozik a Reptile és Medusa típusú rootkitek telepítése vendég VM-eken, a MOPSLED és RIFLESPINE típusú backdoorok használata, valamint a megbízható szolgáltatások, például a GitHub és a Google Drive kihasználása parancs- és vezérlési műveletekhez. Ez az átfogó megközelítés lehetővé teszi az UNC3886 számára, hogy elkerülje a felismerést és hosszabb ideig kémkedjen az áldozatok után. A szervezeteknek azt tanácsoljuk, hogy a potenciális fenyegetések mérséklése érdekében tartsák be a Fortinet és a VMware biztonsági ajánlásait.

(forrás)

(forrás)

(forrás)

(forrás)