Telegram C2 csatornaként

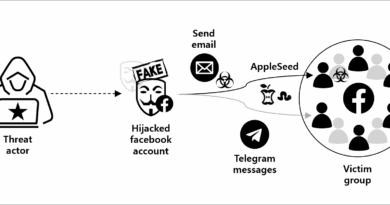

A Netskope Threat Labs nemrégiben felfedezett egy új, Golang nyelven írt hátsó ajtót (backdoor), amely a Telegram alkalmazást használja fel Command and Control (C2) csatornaként, lehetővé téve a támadók számára, hogy parancsokat küldjenek és adatokat gyűjtsenek az áldozat rendszeréről. A Telegram népszerűsége és titkosított kommunikációja miatt vonzó célponttá vált a kiberbűnözők számára, mivel így könnyebben elkerülhetik a hagyományos biztonsági intézkedéseket.

A hátsó ajtó különféle funkciókkal rendelkezik, beleértve a fájlok letöltését és feltöltését, parancsok végrehajtását, valamint a rendszerinformációk gyűjtését. A rosszindulatú program terjesztése során a támadók gyakran használnak adathalász e-maileket vagy fertőzött weboldalakat, hogy rávegyék a felhasználókat a kártékony szoftver letöltésére és telepítésére.

A Telegram ilyen jellegű kihasználása nem új keletű; korábban is előfordultak olyan adathalász kampányok, amelyek a Telegram csatornáit használták a kétfaktoros hitelesítés megkerülésére és érzékeny adatok gyűjtésére. Ezért kiemelten fontos, hogy a felhasználók és szervezetek fokozott figyelmet fordítsanak a Telegramhoz kapcsolódó gyanús tevékenységekre, és alkalmazzanak megfelelő biztonsági intézkedéseket a hasonló fenyegetések ellen.

A Netskope Threat Labs kutatói megosztották a kapcsolódó összes IoC és szkriptet.