GhostContainer

A GhostContainer egy moduláris, többfázisú, memóriaalapú, parancsvezérelt Exchange backdoor, amely az ASP.NET környezetben futva képes proxy- és tunneling funkciókat nyújtani, fájlokkal és parancsokkal manipulálni a szervert, miközben AMSI-t és rendszerlogokat is kikerül. Felfedi, hogy az Exchange-szoftverek sebezhetőségeit komoly APT-támadások építhetik, melyek célpontjai magas értékű intézmények.

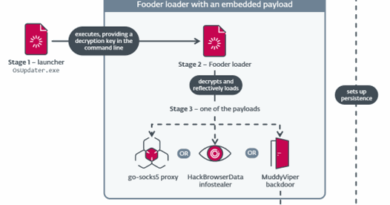

A Kaspersky kutatói az ázsiai kormányzati és magas-tech szervezeteknél incidenslezelés során azonosították. A támadók egy ismert N-day sebezhetőséget (feltehetőleg CVE-2020-0688) kihasználva juttatták be a App_Web_Container_1.dll névre hallgató csomagot az Exchange IIS környezetébe. Ez a DLL több összetevőből áll: a Stub osztály a parancs‑ és vezérlő logikát valósítja meg, míg a App_Web_843e75cf5b63 virtuális weboldalként proxy‑funkciókat álcáz, végül az App_Web_8c9b251fb5b3 a Neo‑reGeorgból származó tunneling-komponensként működik.

A backdoor titkosított parancsátvitelre képes: a Stub kinyeri az ASP.NET gépi kulcsot, GAES–256‑tal dekódolja az x-owa-urlpostdata fejlécet, amiben a parancsok és adatcsomagok érkeznek. A belső parancs‑végrehajtási repertoár széles skáláját alkalmazza: shellcode‑futtatás, .NET modul betöltése, fájlműveletek, HTTP forgalom indítása több célpontra. Minden parancs XML formátumban, “/wEPDwUKLTcyODc4” prefixszel válaszol, szignatúraként azonosítva magát.

Az App_Web_843e75cf5b63 osztály virtualizált .aspx oldalakat hoz létre, ahová a támadó betöltheti a további web proxykódot. Ezután a App_Web_8c9b251fb5b3 képes HTTP proxy-t biztosítani vagy hosszú életű TCP-alagutat létrehozni külső C2 szerverek felé Qprtfva és Dzvvlnwkccf fejlécek használatával. A backdoor AMSI és Windows Event Log kikerülést is alkalmaz már a DLL betöltésekor.

Ezzel a rendszerrel a támadók teljes körű irányítást kapnak a kompromittált szerverek felett: további kártékony modulokat telepíthetnek, belső hálózatra léphetnek be, adatokat exfiltrálhatnak, vagy eszközöket használhatnak proxyként. A kampány legalább két ázsiai célpontot ért – egy magas rangú kormányzati egységet és egy technológiai vállalatot. A kód nyilvános open-source projektekre épít (ExchangeCmdPy, PageLoad_ghostfile.aspx, Neo-reGeorg), ami megnehezíti a konkrét szereplőkhöz való visszakövethetőséget.