Kínai kiberkémcsoportok támadják a felhőalapú rendszereket világszerte – három aktív kampány is folyamatban

Több kínai kötődésű kiberkémkedési csoport – köztük a Murky Panda, a Genesis Panda és a Glacial Panda – rendkívül célzott, felhőalapú rendszerek elleni támadásokat hajt végre világszerte, derült ki a CrowdStrike legfrissebb jelentéséből. A legaktívabbnak számító Murky Panda (korábban Hafnium néven ismert) a vállalati hálózatokhoz való hozzáférést partnerkapcsolatok, illetve SaaS-szolgáltatók cloud tenantjainak kihasználásával éri el. A támadók gyakran élnek nulladik napi (zero-day) és ismert sebezhetőségek kihasználásával, többek közt a Citrix NetScaler, Commvault, vagy Microsoft szolgáltatásokban.

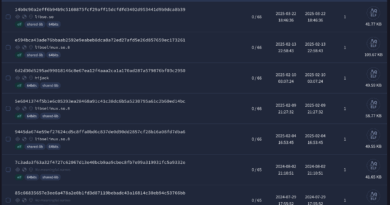

A csoport által használt CloudedHope nevű kártevő távoli hozzáférést biztosít a célrendszerekhez, miközben igyekszik elkerülni a detekciót – például időbélyegek módosításával és naplófájlok törlésével. Egyik legismertebb módszerük szerint az egyik beszállító adminisztratív hozzáférését kihasználva hátsó kaput építettek be az Entra ID környezetbe, ahol e-mail fiókokhoz is hozzáférést szereztek.

A Genesis Panda csoport hasonló célokat követ, de elsősorban felhőszolgáltatók (CSP) elleni támadásokat hajt végre, hogy később hírszerzési célból kihasználhassa a megszerzett hozzáférést. Az ellopott hitelesítő adatok révén képesek mélyebbre hatolni a célfelhő infrastruktúrájában, és a felhőirányítási réteget (control plane) kihasználva végzik az oldalirányú mozgást (lateral movement).

Végül a Glacial Panda a távközlési szektort vette célba, különösen azokban az országokban, ahol régebbi, Linux-alapú rendszerek üzemelnek. A csoport trójai SSH szerverkomponenseket – ShieldSlide – telepít, amelyek képesek naplózni a felhasználói hitelesítéseket, valamint beépített „minden fiókot elfogadó” hátsó kapuval is rendelkeznek. A támadások során régi sérülékenységeket (pl. Dirty COW, PwnKit) is kihasználnak az előretöréshez.

A jelentés rávilágít: a kínai állami támogatású fenyegető szereplők egyre kifinomultabb módszerekkel dolgoznak, a céljuk pedig nem csupán a beszivárgás, hanem a hosszú távú rejtőzködés és az érzékeny adatok folyamatos begyűjtése.

(forrás)

(forrás)