Detour Dog DNS-malware

Az Infoblox kutatása bemutatja a Detour Dog DNS-malware hálózat szerepét abban, hogy a Strela Stealer információlopó kampányait futtatja – a működése különösen ügyes, mert DNS-szinten irányít át és vezérel letöltést, és sokszor évekig rejtve marad.

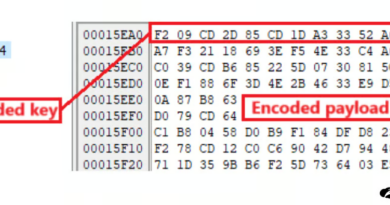

A módszer lényege, az hogy a fertőzött weboldalak kiszolgálói oldalon DNS-kéréseket küldenek egy Detour Dog által irányított C2 névszerverhez. A kérés tartalmazhat olyan információkat, mint az látogató IP-címe, eszköztipusa vagy véletlenszám. A válaszban TXT rekordként kapott adat Base64 kódolású, és gyakran egy down… előtaggal kezdődik, utalva egy végrehajtandó szkript vagy fájl elérésére.

Az így kapott URL-eket a kompromittált szerver curl-lel lekéri, és a kapott tartalmat közvetlenül továbbítja a felhasználó böngészőjébe — miközben maga az átirányítás rejtve marad a látogató elől. Az első fázisban gyakran a StarFish backdoor települ, mely később meghívja a Strela Stealert, hogy érzékeny adatokat lopjon el.

A Detour Dog infrastruktúrája nemcsak redirector (átirányító) hálózat, hanem közvetlen malware host, és DNS-alapú vezérlő. Így az elemzés, nyomkövetés sokkal nehezebb — a tényleges malware-filek nem mindig a feladó domain alatt vannak, és a DNS lekérdezések eligazítják a lépéseket.