MadMxShell backdoor

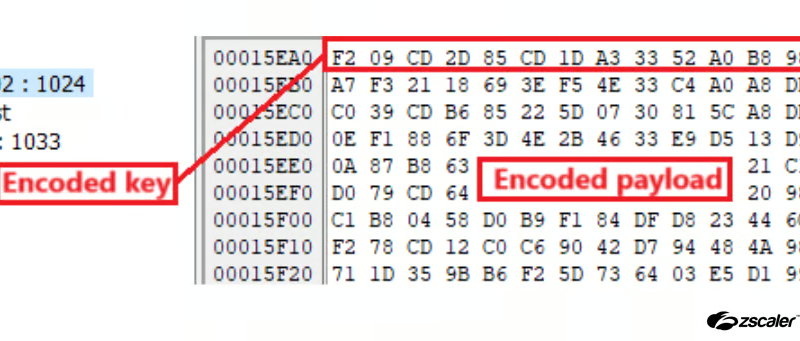

A Zscaler ThreatLabz kutatása feltár egy kampányt, ami megtévesztő online hirdetéseket használ a MadMxShell nevű, korábban nem ismert back door terjesztésére. A 2024 márciusától azonosított, amikor a Zscaler ThreatLabz felfedezett egy fenyegetés szereplőt, aki hasonló tartományokat használ a MadMxShell terjesztésére, így a DLL oldalbetöltést, a DNS-protokollal való visszaélést és a memória-forensics biztonsági megoldásokat használva.

A kutatók úgy vélik, hogy a támadók kiszámított megközelítést tanúsítottak. 2023 novembere és 2024 márciusa között a támadók több olyan domain nevet regisztráltak, amelyek nagyon hasonlítanak a népszerű IP-szkennerek és hálózati adminisztrációs szoftverek nevéhez, beleértve az Advanced IP Scannert, az Angry IP Scannert, a Paessler PRTG IP Scannert, a Manage Engine-t és a VLAN-okhoz kapcsolódó hálózati rendszergazdai feladatokat.

Ezt a taktikát typosquatting néven ismerik. Nagy az esélye annak, hogy a domainek megjelennek a legnépszerűbb keresések között, és az informatikusok véletlenül rákattinthatnak a rosszindulatú hirdetésre.

A kattintás után a hirdetés átirányítja a felhasználót egy olyan céloldalra, amely úgy néz ki, mint az eredeti szoftvergyártó webhelye. Itt kapnak egy letölthető fájlt, amely – tudtukon kívül – a MadMxShell hátsó ajtót rejti.

A Zscaler ThreatLabz véleménye szerint az üzemeltetők fejlett t taktikákat, technikákat és eljárásokat (TTP-k) demonstrálnak és élénk érdeklődést mutatnak az IT-biztonsági és hálózati adminisztrációs csoportok felhasználóinak megcélzása iránt.

A Zscaler ThreatLabz megosztotta az azonosításhoz szükséges mutatókat.