AsyncRAT kampány

A Trend Micro kiberbiztonsági kutatói egy részletes elemzést készítettek egy többlépcsős, AsyncRAT malvert használó kampányról, amelyet Managed Detection and Response (MDR) eszközökkel sikerült feltárni. Az AsyncRAT egy távoli hozzáférésre képes trójai (RAT), amely keylogolás, távoli asztal-vezérlés és egyéb kártevő funkciók révén jelent komoly veszélyt a célszemélyekre és szervezetekre. A cikk különösen egy olyan technikára fókuszál, ahol a támadók a legitim Microsoft-folyamatot, az aspnet_compiler.exe-t használják fel kódbefecskendezésre, így kerülve el a hagyományos Antivirus-védelmi megoldások figyelmét.

A kutatók szerint az AsyncRAT operátorai folyamatosan alkalmazkodnak, és különböző technikákat vetnek be, hogy hatékonyabbá tegyék támadásaikat. A kampányok során például 2019-ben és 2020-ban Covid-19 témájú, módosított AsyncRAT-változatokat terjesztettek, kihasználva a járvány korai időszakában tapasztalható félelmeket és bizonytalanságot. 2021-ben pedig az Operation Spalax keretében HTML-csatolmányokon keresztül terjesztették a kártevőt, reflexív betöltési technikákkal kiegészítve, így még nehezebbé téve a felderítést.

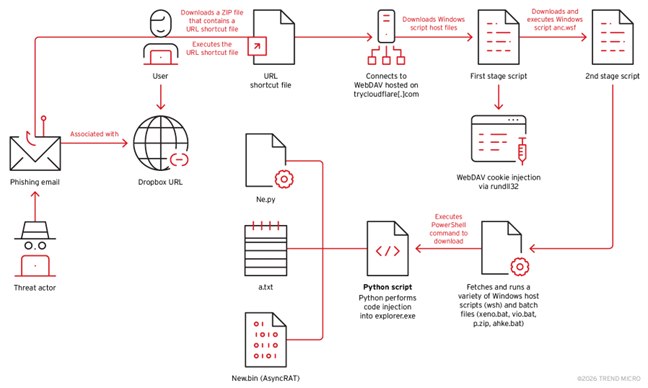

A legújabb, MDR-eszközökkel elemezett kampány során a kutatók megfigyelték, hogy a támadók milyen gyorsan és hatékonyan képesek mozgósítani az AsyncRAT-t, a fertőzési láncolat mindössze hat perc alatt lezajlott az első, jelszóval védett ZIP-fájl letöltésétől az aspnet_compiler.exe-be való kódbefecskendezésig, majd a C2 tevékenységek megkezdéséig. A folyamat során a támadók egy sor káros szkriptet és eszközt vetettek be, hogy elkerüljék a biztonsági megoldások észlelését, és biztosítsák a tartós jelenlétet a fertőzött rendszerekben.

A Trend Micro kiemeli, hogy az AsyncRAT nemcsak egyedi támadásokban, hanem ransomware-kampányokban is megjelenik, ahol a támadók a RAT képességeit használják fel a további kártevők terjesztésére és a védelmi mechanizmusok kijátszására.