Tajvan elleni kampány

A Fortinet/FortiGuard Labs elemzése alapján egy Kínához köthető, Silver Fox APT néven ismert támadócsoport több lépcsős, kifinomult kampányt folytatott Tajvan vállalatai ellen 2024 vége óta. A Silver Fox APT kampánya több ismert sebezhetőséget használ ki, kifinomult RAT modulokat telepít, és fejlett anti‑analysis technikákat vet be. A támadások célja adatlopás, belső rendszerek komromittálása és hosszú távú kémtevékenység.

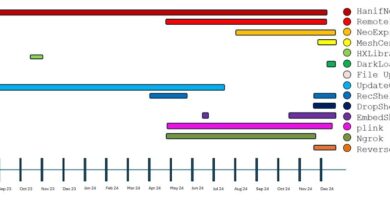

A támadási lánc több ismert Microsoft Office‑ sebezhetőséget használ ki, például CVE‑2017‑0199 és CVE‑2017‑11882, amely lehetővé teszi a rosszindulatú kód automatikus futtatását Office-dokumentumok megnyitásakor. Az első fázis után HTA vagy VBS fájlon keresztül AndeLoader és SmokeLoader malware-ek jutnak be a rendszerbe, amelyek letöltik a Winos4.0 keretrendszert vagy RAT variánsokat, mint a Gh0stCringe és HoldingHands.

A Winos4.0 egy moduláris framework, amely többek között kulcsfigyelést, képernyőmentést, jogosultságemelést és anti-sandbox technikákat tartalmaz. A login module speciális szálak révén monitorozza az eseményeket, USB-kapcsolatokat és titkolja magát a vírusirtók elől.

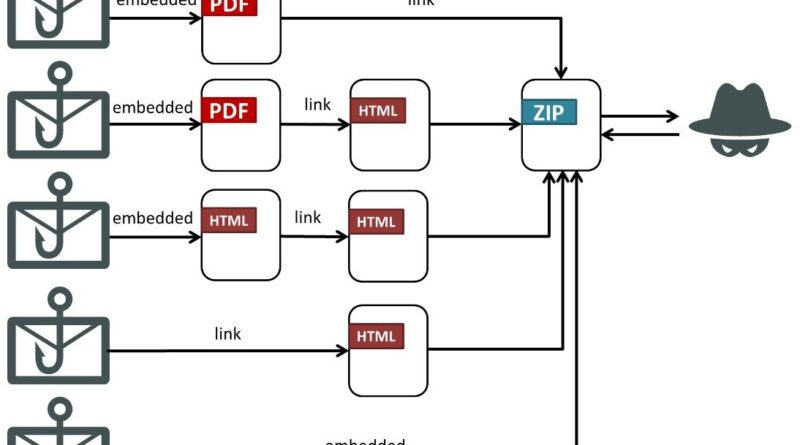

A kampány több malware variáns használatával bővült, így a Gh0stCringe és HoldingHands RAT-al, melyek DLL side-loading révén kerülnek betöltésre, szintén phishing csatolmányokon keresztül (pl. PDF vagy ZIP) érkeznek.